Quý III ghi nhận mức thua lỗ nhỏ nhất từ những vụ tấn công mạng mà ngành công nghiệp đã chứng kiến trong ba năm qua, theo một báo cáo từ công ty an ninh mạng Hacken. Khoảng 460.000.000 USD đã bị đánh cắp qua 28 sự cố. Tuy nhiên, tỷ lệ thu hồi là thấp nhất trong những năm gần đây với chỉ 5%. Hacken phân tích dữ liệu này cùng với tình hình an ninh Web3 rộng lớn hơn trong quý III. Báo cáo cũng thảo luận về các loại tấn công chính, các danh mục dự án bị ảnh hưởng nặng nề nhất và các chiến lược giảm thiểu thiệt hại.

Các cuộc tấn công kiểm soát truy cập vẫn gây tổn hại lớn nhất

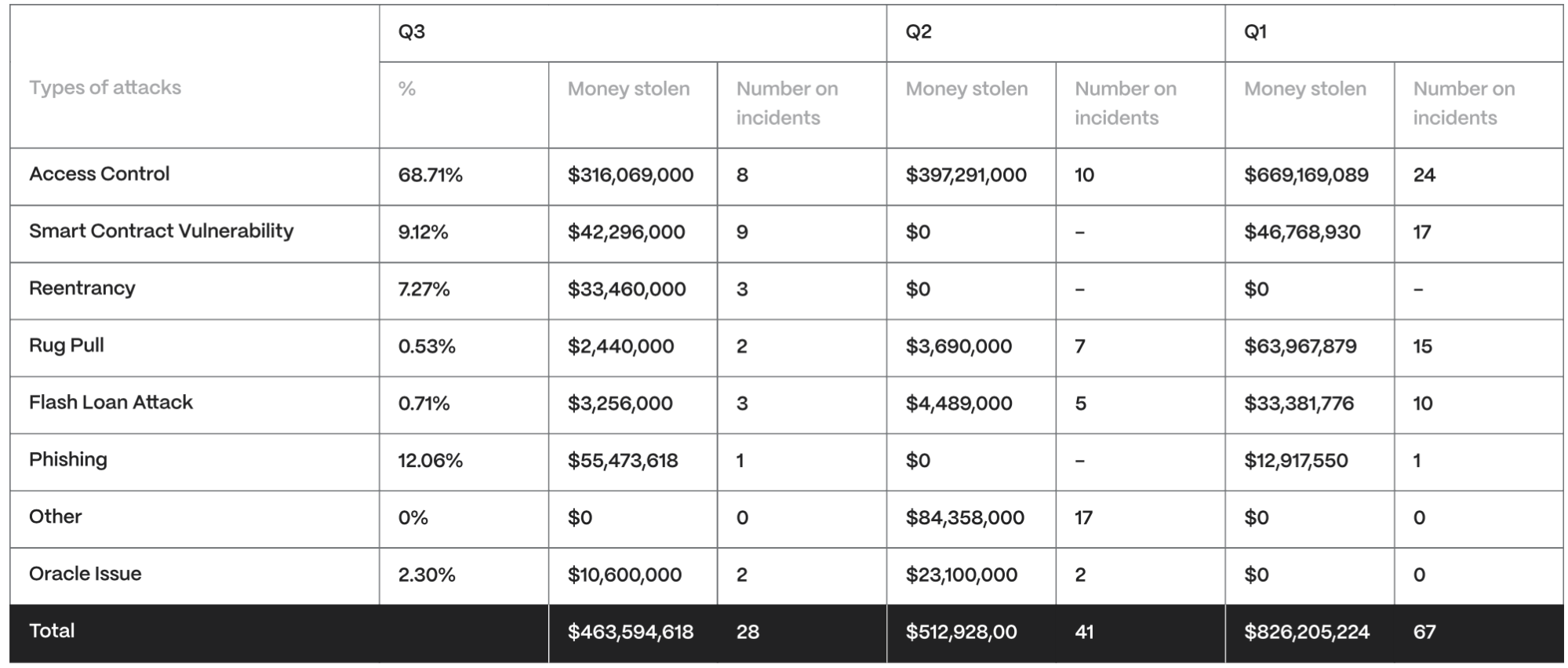

Việc khai thác cơ chế kiểm soát truy cập chiếm 316.000.000 USD, tức gần 70% tổng số tiền bị đánh cắp trong các vụ hack tiền điện tử trong quý III. Những kẻ tấn công loại này giành quyền kiểm soát các khóa điều khiển hợp đồng thông minh. Khi đã nắm giữ khóa, họ có thể rút tiền từ hợp đồng vào ví của mình hoặc nâng cấp việc triển khai hợp đồng proxy để kích hoạt chức năng rút tiền.

Thua lỗ từ nhiều loại tấn công khác nhau trong năm 2024. Nguồn: Hacken

Lỗ hổng hợp đồng thông minh đứng thứ 2 trong các khoản lỗ quý III. Hợp đồng thông minh đôi khi dễ bị tấn công tái nhập, một hình thức tấn công bằng cách gọi hàm rút tiền nhiều lần khi trạng thái của hợp đồng không cập nhật đúng trước khi tiền được rút. Loại tấn công này đặc biệt gây hại cho các giao thức có pool thanh khoản, vì chúng có thể bị rút hết tiền bằng một loạt các cuộc gọi đệ quy trong một giao dịch duy nhất. Minterest đã chịu một trong ba cuộc tấn công tái nhập trong quý III, với thiệt hại 1.460.000 USD. Cách thức thực hiện cuộc hack được mô tả chi tiết trong báo cáo.

Các sàn giao dịch tập trung chịu thiệt hại lớn nhất

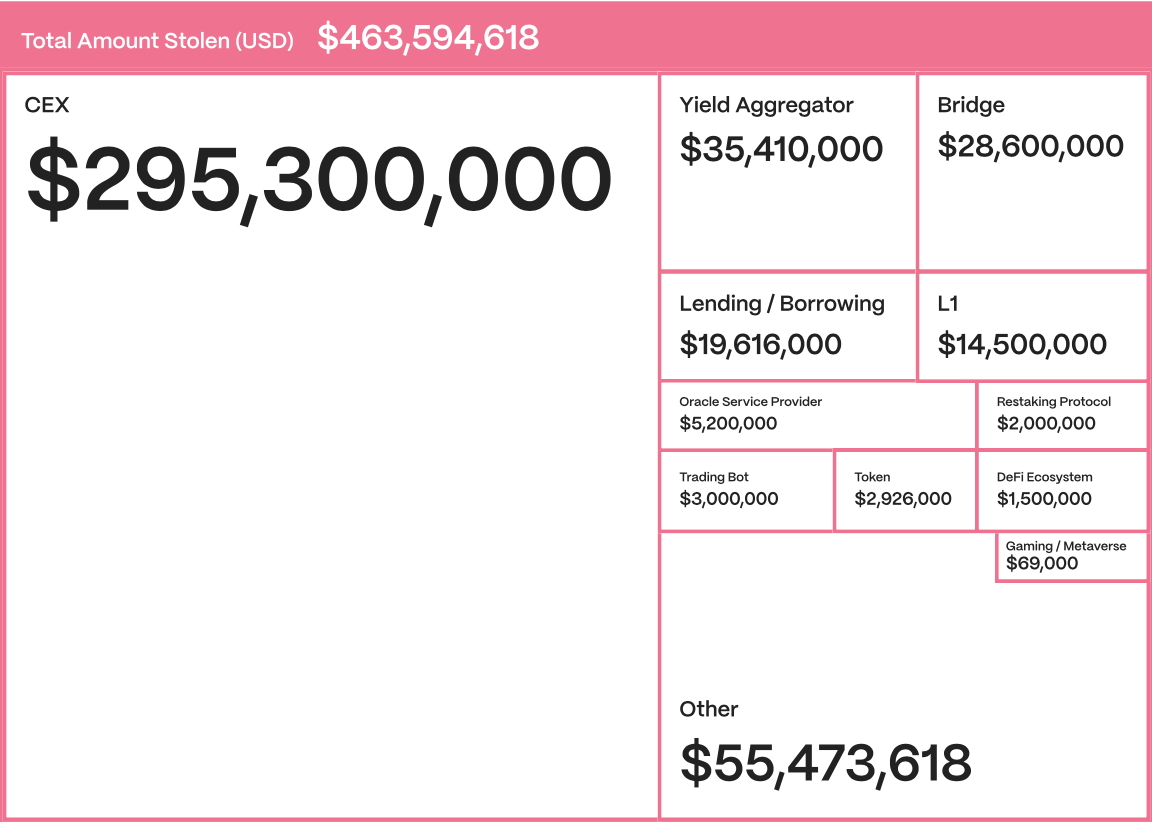

Các sàn giao dịch tập trung là những dự án bị khai thác nhiều nhất về số tiền. Cuộc tấn công lớn nhất là tại WazirX Ấn Độ vào ngày 18 tháng 7, khi ví multisig Ethereum của nó bị xâm nhập. Tin tặc đã thao túng ví multisig của sàn giao dịch bằng cách lấy ba chữ ký từ nhân viên và một từ Liminal, một nhà cung cấp lưu ký tài sản kỹ thuật số. Với bốn chữ ký trên sáu, kẻ tấn công đã có thể rút hơn 230.000.000 USD. Số tiền bị đánh cắp vẫn chưa được phục hồi. Sàn giao dịch và Liminal đã tiến hành các cuộc kiểm toán độc lập nhưng không phát hiện vi phạm an ninh, điều này đã gây ra tranh luận về khả năng có thể có người trong cuộc.

Chủ yếu do quy mô của vụ hack WazirX, các cuộc khai thác sàn giao dịch tập trung đã ghi nhận số tiền thiệt hại cao nhất trong quý III. Các cuộc hack của các bộ tổng hợp lợi nhuận và cầu xuyên Chain xếp tiếp theo trong thống kê. Tuy nhiên, cầu chỉ bị xâm nhập ba lần. Một nạn nhân là Ronin Bridge, nhưng may mắn cho người dùng của họ, một bot MEV mũ trắng đã chạy trước giao dịch độc hại và trả lại số tiền ngay sau đó.

Thua lỗ từ hack tiền điện tử qua nhiều loại dự án khác nhau: Nguồn: Hacken

Các giao thức vay và cho vay đã mất 19.600.000 USD trong quý III. Ngay cả người dẫn đầu ngành là Aave đã trở thành nạn nhân của một cuộc khai thác hợp đồng ngoại vi, dẫn đến thiệt hại 56.000 USD. Cuộc tấn công vào Aave được thực hiện trong một giao dịch duy nhất, nghĩa là nó không thể bị phát hiện hoặc ngăn chặn. Phần lớn các vụ khai thác DeFi (DeFi) liên quan đến nhiều giao dịch, chẳng hạn như cập nhật proxy độc hại hoặc rút tiền liên tiếp từ pool. Hậu quả của các vụ khai thác này có thể được giảm thiểu nếu trạng thái của hợp đồng thông minh được giám sát liên tục và có hành động nhanh chóng.

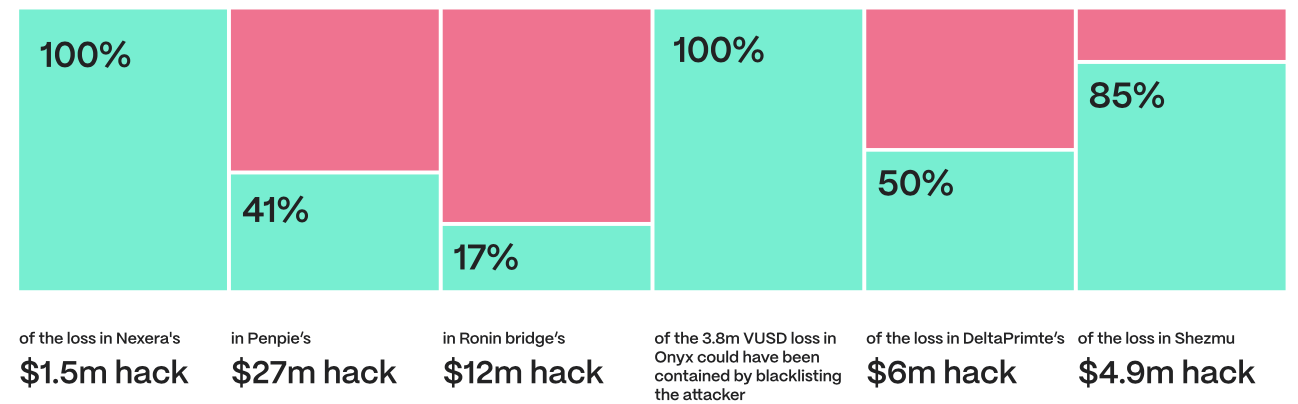

Hệ thống Chiến lược Phản ứng Sự cố Tự động do Hacken phát triển có thể được tùy chỉnh để cung cấp các biện pháp bảo vệ như vậy. Nó có thể được kích hoạt để tạm dừng một hợp đồng thông minh nếu đáp ứng một số điều kiện hoặc đóng băng tiền được rút trong một giao dịch đáng ngờ. Theo Hacken, khoảng 28,7% thiệt hại từ các cuộc tấn công DeFi có thể đã được ngăn chặn nếu các công ty mục tiêu đã sử dụng hệ thống giám sát và báo cáo sự cố tự động.

Cuộc khai thác Nexera — một nghiên cứu trường hợp

Một kẻ lừa đảo đã khai thác giao thức DeFi Nexera và rút 47.200.000 NXRA, Token gốc của nền tảng này. Hắn đã kịp tráo đổi 15.000.000 NXRA trước khi nhóm kịp dừng hợp đồng. Cuộc tấn công gây thiệt hại 1.500.000 USD.

Với Chiến lược Phản ứng Sự cố Tự động của Hacken, chức năng tạm dừng có thể đã được lập trình để kích hoạt ngay khi proxy được nâng cấp. Ngay khi chức năng tạm dừng được kích hoạt, không Token nào có thể được chuyển, nghĩa là số tiền bị đánh cắp không thể được chuyển đổi. Năm trường hợp khác mà chiến lược Phản ứng Sự cố Tự động này đã có thể hoạt động được thảo luận trong báo cáo. Bao gồm một cuộc tấn công tái nhập vào Penpie gây thiệt hại 27.000.000 USD, và một vụ khai thác cầu Ronin dẫn đến 12.000.000 USD bị rút khỏi giao thức.

Các vụ hack có thể được ngăn chặn bằng Chiến lược Phản ứng Sự cố Tự động. Nguồn: Hacken

Những quan điểm được trình bày trong bài viết này chỉ nhằm mục đích thông tin chung. Chúng không có ý định đưa ra lời khuyên cụ thể hoặc khuyến nghị cho bất kỳ cá nhân nào hoặc về bất kỳ sản phẩm bảo mật hay đầu tư nào cụ thể.