Một số người dùng ứng dụng Polymarket đã phản ánh rằng ví của họ bị rút cạn bí ẩn sau khi đăng nhập bằng tài khoản Google.

Sau khi nạp tiền, người dùng phát hiện số dư ví của họ biến mất, để lại số dư bằng không. Các cuộc tấn công không xảy ra đối với những người dùng sử dụng các tiện ích mở rộng ví trình duyệt như MetaMask hay Trustwallet.

TinTucBitcoin đã phỏng vấn hai nạn nhân của các cuộc tấn công này. Nạn nhân đầu tiên xác nhận bằng tên người dùng Discord, “HHeego,” và cho biết mình là chủ sở hữu của tài khoản Polymarket có địa chỉ kết thúc bằng C3d4.

HHeego chia sẻ rằng vào ngày 5 tháng 8, anh đã gửi 1.085,80 USD Coin (USDC) từ Binance tới Polymarket. Tuy nhiên, sau nhiều giờ chờ đợi, khoản tiền không xuất hiện trong tài khoản của anh trên ứng dụng Polymarket.

Nghĩ rằng tài khoản của mình gặp trục trặc, HHeego tham gia vào máy chủ Discord của Polymarket để tìm sự trợ giúp. Anh phát hiện ra nhiều người dùng khác cũng gặp vấn đề tương tự và có vẻ liên quan đến lỗi giao diện người dùng. Điều này khiến anh dễ chịu hơn và ngừng lo lắng.

Cuối ngày hôm đó, khoản tiền đã xuất hiện trên giao diện người dùng. Tuy nhiên, anh cho biết số tiền “biến mất nhanh chóng như khi nó đến.” Thực tế, toàn bộ số dư USDC của anh là 1.188,72 USD đã biến mất. Số dư này bao gồm 102,92 USD đã có trong tài khoản trước khi nạp tiền và khoản tiền nạp.

Một cách kỳ lạ, các giao dịch mở trị giá 2.000 USD của HHeego vẫn không bị ảnh hưởng.

HHeego tìm kiếm sự trợ giúp từ Polymarket

HHeego kiểm tra lịch sử tài khoản bằng cách sử dụng công cụ khám phá block Polygonscan và phát hiện số dư USDC đã được gửi đến tài khoản mang tên “Fake_Phishing399064.”

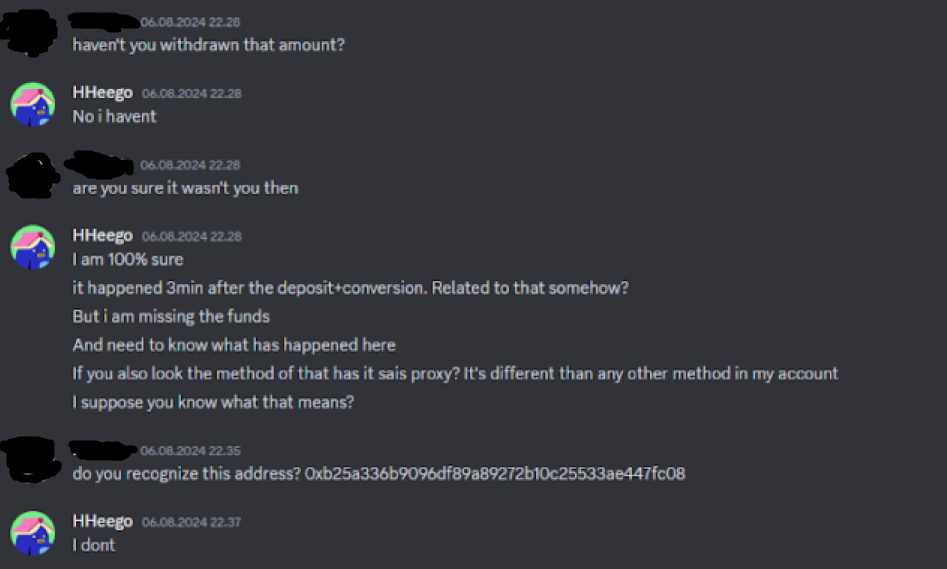

Anh lập tức gửi yêu cầu hỗ trợ tới dịch vụ khách hàng. Khi nghe câu chuyện của anh, đại diện dịch vụ khách hàng tỏ ra ngạc nhiên. “Bạn có rút số tiền đó chưa?” anh ta hỏi. “Chưa,” người dùng trả lời. “Bạn chắc chắn là không phải bạn chứ?” đại diện tiếp tục. “Tôi chắc chắn 100%,” người dùng đáp.

Trong hình ảnh dưới đây, TinTucBitcoin đã che tên màn hình của đại diện để bảo vệ quyền riêng tư.

Cuộc trò chuyện của HHeego với đại diện dịch vụ khách hàng. Nguồn: HHeego.

Đại diện hỏi HHeego liệu “PK của bạn có bị rò rỉ hoặc bạn bị lừa gạt không.” Người dùng, người tự nhận mình mới bắt đầu trong thế giới tiền điện tử, chia sẻ với TinTucBitcoin rằng ban đầu anh không hiểu “rò rỉ PK” là gì. HHeego khẳng định rằng anh chưa bao giờ sử dụng ví trình duyệt và chỉ dùng đăng nhập Google để truy cập Polymarket.

Sau khi hỏi thêm vài câu, đại diện cho biết đội ngũ đang điều tra vấn đề và sẽ liên hệ anh khi có thêm thông tin.

Thêm 4.000 USD bị lấy cắp

Tin rằng sự cố ví bị rút tiền là một loại “trục trặc” sẽ sớm được giải quyết, HHeego đã nạp thêm 4.111,31 USD vào ngày 11 tháng 8. Như lần trước, tài khoản “fake phishing” đã rút hết số tiền, nâng tổng thiệt hại của người dùng lên 5.197,11 USD.

Đến lúc này, người dùng tin chắc rằng tài khoản Polymarket của mình đã bị hack. Anh đóng tất cả các giao dịch, tổng cộng gần 1.000 USD, và rút số tiền về tài khoản Binance. Các khoản tiền này không bị kẻ tấn công động chạm, và việc rút tiền thành công.

Sau khi lấy lại tiền, HHeego liên hệ với dịch vụ khách hàng một lần nữa. Lần này, đại diện dịch vụ khách hàng cho biết tài khoản của anh đã bị xâm phạm và anh nên ngừng sử dụng nó. Theo người dùng, đại diện cũng nói rằng “họ đang gần hiểu hoàn toàn chuyện gì đã xảy ra.”

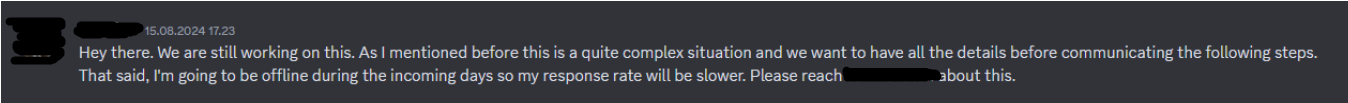

Anh nhận được một tin nhắn cuối cùng từ dịch vụ khách hàng vào ngày 15 tháng 8. Trong đó, đại diện nói rằng cuộc tấn công là “một tình huống phức tạp” và đội ngũ muốn nắm rõ tất cả các chi tiết trước khi thực hiện bước tiếp theo. Sau đó, đại diện chỉ định anh tới một thành viên đội ngũ khác.

Tin nhắn cuối từ dịch vụ khách hàng của Polymarket. Nguồn: HHeego.

HHeego cho biết anh không nhận được thông tin nào thêm từ đội ngũ Polymarket sau ngày 15 tháng 8.

Dữ liệu blockchain xác nhận nhiều khía cạnh câu chuyện của HHeego. Tài khoản đã bị rút 1.188,72 USD USDC thông qua một cuộc gọi hàm “proxy” vào ngày 5 tháng 8. Vào ngày 11 tháng 8, thêm 4.111,31 USD bị rút ra từ tài khoản. Trong cả hai trường hợp, cuộc gọi hàm được thực hiện bởi một tài khoản được sở hữu bên ngoài có địa chỉ kết thúc bằng b3E5, và số tiền đã được gửi tới một tài khoản phishing đã biết. HHeego khẳng định anh không sở hữu cũng như điều khiển tài khoản kết thúc bằng b3E5.

Vào ngày 12 tháng 8, tài khoản của HHeego chuyển khoảng 1.000 USD tới một địa chỉ nạp tiền của Binance qua nhiều giao dịch. Các giao dịch mà người dùng xác nhận là hợp lệ, đã gọi hàm “Relay Call” thay vì proxy.

Nạn nhân thứ 2

Nạn nhân thứ 2 có tên người dùng Discord là “Cryptomaniac.” Anh chia sẻ rằng mình nạp 745 USD vào ngày 9 tháng 8. Vài giờ sau khi thực hiện giao dịch, số tiền đã bị lấy khỏi tài khoản và gửi tới Fake_Phishing399064.

Cryptomaniac liên hệ với dịch vụ khách hàng và yêu cầu trợ giúp. Ban đầu, dịch vụ khách hàng cố gắng giúp anh. Tuy nhiên, sau một thời gian, họ ngừng liên lạc mà vấn đề vẫn chưa được giải quyết. Anh nói:

“Lúc đầu, họ giúp tôi. Họ cố gắng kiểm tra lỗi và các thứ, nhưng sau vài tuần và tháng… Đã một tháng rồi, họ ngừng tìm hiểu. Khi tôi nhắn tin cho họ, họ không trả lời.”

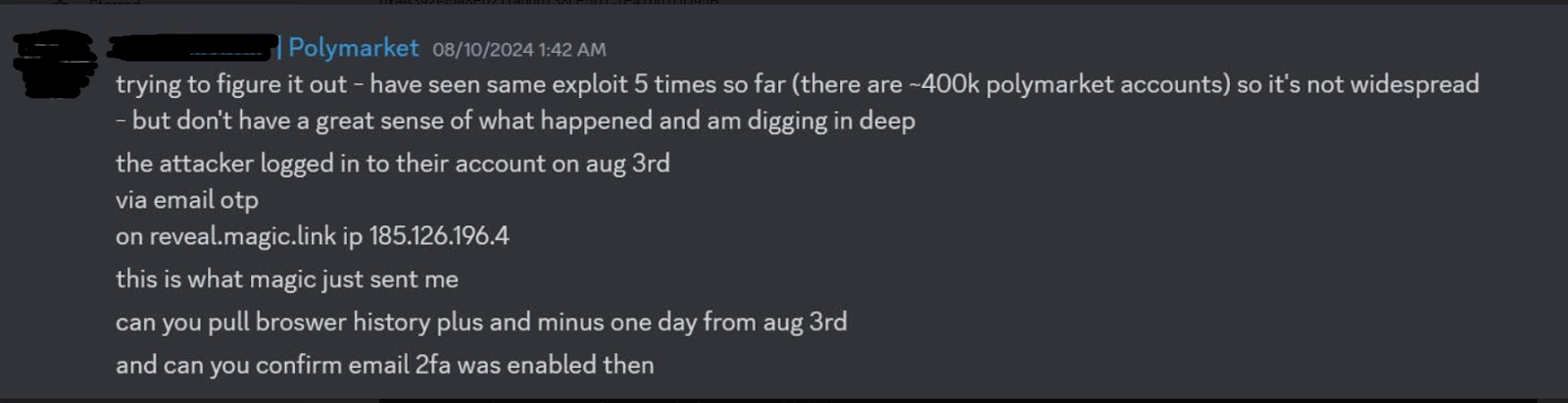

Cryptomaniac cung cấp ảnh chụp màn hình của một trong những thông báo mà anh nhận được từ dịch vụ khách hàng. Trong đó, đại diện dường như thông báo rằng đội ngũ đã “thấy lỗi này 5 lần rồi,” cho thấy ít nhất có ba nạn nhân khác.

Thành viên đội ngũ khẳng định rằng kẻ tấn công đang sử dụng “email otp” để đăng nhập vào tài khoản của nạn nhân và liệt kê địa chỉ IP sử dụng cho cuộc tấn công. Người đại diện yêu cầu Cryptomaniac cung cấp lịch sử trình duyệt từ ngày 2 đến 4 tháng 8. Theo Cryptomaniac, anh không thể tuân thủ yêu cầu này vì anh đã xóa lịch sử trình duyệt theo hướng dẫn của một đại diện dịch vụ khách hàng Polymarket trước đó.

Tin nhắn tới Cryptomaniac từ đại diện Polymarket. Nguồn: Cryptomaniac.

Dữ liệu blockchain xác nhận rằng tài khoản của Cryptomaniac đã bị rút 745 USD USDC thông qua một cuộc gọi hàm proxy và gửi tới tài khoản Fake_Phishing giống như nạn nhân trước.

Cách đăng nhập Google hoạt động trên Polymarket

Theo phiên bản cũ của tài liệu Polymarket, nó sử dụng bộ phát triển phần mềm (SDK) Magic từ Magic Labs để cho phép đăng nhập không cần mật khẩu, không cần seed. Đó là lý do tại sao người dùng có thể đăng nhập vào ứng dụng mà không cần tải xuống một ví Web3 như Metamask hay Coinbase Wallet.

Tài liệu của Magic đi vào chi tiết hơn về cách hệ thống này hoạt động. Theo đó, người dùng tạo ra một “user master key” khi họ lần đầu đăng ký sử dụng dịch vụ tích hợp như Polymarket. Khóa chính này có thể được sử dụng để giải mã một khóa mã hóa khác lưu trữ trên thiết bị của người dùng.

Khóa chính được lưu trữ trên một mô-đun bảo mật phần cứng của Amazon Web Services (AWS). Điều này có nghĩa là kẻ tấn công sẽ không thể khởi tạo giao dịch trên Polymarket mà không xác thực trước với máy chủ AWS.

Trong trường hợp đăng nhập bằng Google, kẻ tấn công sẽ không thể xác thực mà không truy cập vào tài khoản Google của người dùng. Cả hai nạn nhân đều khẳng định rằng họ không thấy bất kỳ dấu hiệu nào của việc ai đó đã truy cập vào tài khoản Google của họ.

Tin nhắn gửi đến Cryptomaniac cho biết kẻ tấn công sử dụng “Email OTP” để xác thực với máy chủ. Điều này ngụ ý rằng kẻ tấn công phải đã truy cập vào tài khoản email của nạn nhân. Tuy nhiên, cả hai nạn nhân đều khẳng định họ chưa bao giờ dùng email để truy cập nền tảng.

Không nạn nhân nào sử dụng tiện ích mở rộng ví để truy cập nền tảng. Vậy nên, có vẻ như lỗ hổng chỉ ảnh hưởng đến các phương thức đăng nhập mới như Oauth hoặc email OTP.

Theo báo cáo từ nạn nhân, Polymarket khẳng định rằng các cuộc tấn công chỉ xảy ra với một số ít người dùng và không phổ biến.

TinTucBitcoin đã liên hệ với cả đội ngũ Polymarket và Magic Labs thông qua máy chủ Discord chính thức của họ nhưng không nhận được phản hồi trước thời điểm công bố.

Lỗ hổng ví là một cách phổ biến để người dùng Web3 mất tiền điện tử. Vào tháng 8, các nhà nghiên cứu đã phát hiện một phương pháp gọi là “Dark Skippy” có thể sử dụng để ăn cắp Bitcoin từ ví phần cứng thông qua cuộc tấn công Chain cung ứng.

Vào tháng 3, công ty nghiên cứu an ninh mạng SECBIT Labs tiết lộ một lỗ hổng cũ của Trustwallet cho phép kẻ tấn công đoán các từ seed của người dùng. Lỗ hổng này đã được vá, nhưng các nhà nghiên cứu cho biết lỗi có thể vẫn ảnh hưởng đến một số tài khoản.