DeFi bị tấn công: Bankroll bị rút cạn 230.000 USD

Ngày 22 tháng 9, một hacker đã tấn công giao thức DeFi Bankroll Network, rút cạn 230.000 USD, theo bài đăng trên X của nền tảng bảo mật blockchain TenArmor.

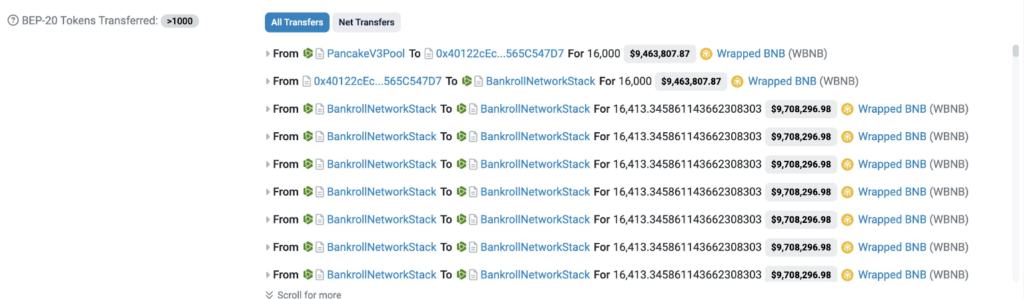

TenArmor đã đăng hình ảnh các giao dịch tấn công. Hình ảnh hiển thị nhiều lệnh chuyển BNB từ một hợp đồng BankrollNetworkStack sang chính nó, mỗi lệnh trị giá 9.679.645,51 USD.

Có hai lệnh chuyển khác trị giá 9.435.877,94 USD, một lệnh xuất phát từ một pool giao dịch trên PancakeSwap và gửi đến một tài khoản kết thúc bằng “47D7,” còn lại chuyển từ tài khoản “47D7” và gửi đến hợp đồng BankrollNetworkStack.

Chênh lệch giữa các lệnh tự chuyển và lệnh gửi đến tài khoản là 243.767,57 USD, gần tương đương với khoản lỗ 230.000 USD đã nêu.

Theo thông tin này, kẻ tấn công có thể đã khai thác một lỗ hổng cho phép họ rút nhiều hơn số tiền đã gửi và sử dụng các khoản vay tức thời để thực hiện khoản gửi ban đầu.

Dữ liệu blockchain xác nhận các giao dịch đã diễn ra lúc 4:50 chiều UTC ngày 22 tháng 9. Chúng tôi đã liên lạc với đội ngũ Bankroll Network qua Telegram nhưng chưa nhận được phản hồi vào thời điểm bài báo được xuất bản.

DeFi thường xuyên trở thành mục tiêu tấn công, gây thiệt hại cho người dùng Web3. Người dùng nên nghiên cứu kỹ lưỡng về bảo mật của một giao thức trước khi sử dụng. Các giao thức được kiểm tra bởi các công ty bảo mật hợp đồng thông minh uy tín có khả năng bảo mật cao hơn, tuy nhiên không thể đảm bảo hoàn toàn không có lỗ hổng.

Lừa đảo trong tuần: Phisher di chuyển 250.000 USD qua CoW

Ngày 28 tháng 8, một kẻ lừa đảo phishing đã di chuyển một phần số tiền bị đánh cắp qua giao thức DeFi CoW, theo nền tảng bảo mật blockchain PeckShield. Trước đó, kẻ tấn công đã rút cạn ví của một “crypto whale” trị giá 55,4 triệu USD.

PeckShield phát hiện giao dịch này vào ngày 14 tháng 9 khi kẻ tấn công chuyển ETH đến một địa chỉ mới, sau khi chuyển đổi số DAI đã bị đánh cắp sang ETH.

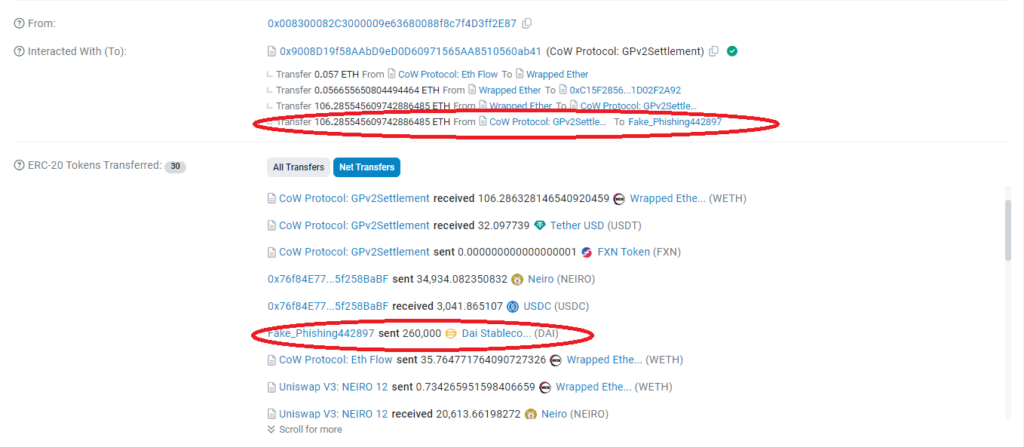

Trên Etherscan, giao dịch rửa tiền bị nghi ngờ được hiển thị trong danh sách 33 giao dịch được thực hiện như một phần của lệnh gọi “MoooZ1089603480”. Tài khoản có nhãn “Fake_Phishing442897” gửi 260.000 USD DAI đến CoW và nhận được khoảng 106,29 ETH đổi lại.

Lệnh gọi này do một tài khoản paymaster hoặc relayer bên thứ 3 thực hiện. Bằng cách để bên thứ 3 gọi lệnh, kẻ tấn công hy vọng sẽ đánh lừa các hệ thống phân tích và ngăn chặn việc theo dõi quỹ, nhưng chiến lược này đã thất bại.

Kẻ tấn công nhận được 3.000 USD DAI vào ngày hôm trước, số tiền này được lấy bằng cách trao đổi ETH qua CoW.

Đi ngược thời gian, kẻ lừa đảo ban đầu nhận được một số ETH vào ngày 20 tháng 8. Khi đó, họ nhận 3.879,58 ETH (khoảng 10.000.000 USD dựa trên giá của ETH lúc đó) từ CoW, số tiền này được lấy bằng cách giao dịch DAI. ETH sau đó được chuyển qua nhiều địa chỉ trung gian trước khi đến địa chỉ bị phát hiện bởi hệ thống của PeckShield.

Theo PeckShield, số tiền này cuối cùng có thể được theo dõi từ một vụ tấn công phishing trị giá 55,4 triệu USD chống lại một tài khoản lớn hay “whale”.

Cuộc tấn công phishing là một loại lừa đảo nhằm lừa người dùng cung cấp thông tin nhạy cảm hoặc thực hiện một hành động mà kẻ gian mong muốn. Trong ngữ cảnh tiền điện tử, thông thường involves tricking a user into authorizing Token approvals. Một khi nạn nhân thực hiện các phê duyệt Token này, kẻ tấn công sử dụng chúng để rút cạn ví của nạn nhân.

Người dùng tiền điện tử nên kiểm tra kỹ các địa chỉ mà họ tương tác. Nếu vô tình phê duyệt một hợp đồng độc hại để chuyển Token, họ có thể dễ dàng mất tiền vào tay kẻ gian. Các quỹ của nạn nhân trong vụ này đang bị chia nhỏ giữa các ví khác nhau và được đổi sang các Token khác trong một nỗ lực vô tận để trốn tránh các chương trình phân tích. Nếu kẻ tấn công đánh lừa các chương trình đủ tốt, họ thậm chí có thể chuyển tiền vào một sàn giao dịch tập trung và rút ra tiền mặt, và khi đó số tiền có thể sẽ mất mãi mãi.

May mắn thay, các công ty bảo mật đã có thể theo dõi số tiền này cho đến nay, và vẫn có hy vọng rằng các cơ quan chức năng có thể phục hồi lại chúng.

Góc phần mềm độc hại: D-Link tiết lộ lỗ hổng Telnet

Ngày 16 tháng 9, nhà sản xuất thiết bị mạng D-Link đã tiết lộ năm lỗ hổng trong một số mẫu router của mình, theo công ty an ninh mạng CyberRisk Alliance. Những lỗ hổng này có thể cho phép kẻ tấn công giành quyền truy cập vào mạng gia đình của người dùng và thiết bị có ví tiền điện tử của họ.

Hai lỗ hổng đầu tiên, được định danh là CVE-2024-45695 và CVE-2024-45694, cho phép kẻ tấn công sử dụng “tràn băng thông” để chiếm quyền điều khiển router, sau đó thực thi mã tuỳ ý trên thiết bị này, theo báo cáo của CyberRisk Alliance. Lỗ hổng đầu tiên chỉ ảnh hưởng đến các model router DIR-X4860 và DIR-X5460, trong khi lỗ hổng thứ 2 chỉ ảnh hưởng đến model DIR-X5460.

Ba lỗ hổng còn lại ảnh hưởng đến router DIR-X4860 và COVR-X1870 đã ngừng sản xuất. Những thiết bị này cho phép sử dụng các thông tin xác thực mã hoá cứng để đăng nhập, miễn là Telnet được kích hoạt.

Trong điều kiện bình thường, kẻ tấn công không thể kích hoạt Telnet trên thiết bị. Tuy nhiên, lỗ hổng được định danh là “CVE-2024-45697” cho phép kẻ tấn công kích hoạt dịch vụ Telnet trên thiết bị bất cứ khi nào cổng internet hoặc WAN được cắm vào modem. Điều này có nghĩa là kẻ tấn công có thể đăng nhập và bắt đầu thực thi các lệnh hệ điều hành (OS).

Hai lỗ hổng cuối cùng, CVE-2024-45696 và CVE-2024-45698, cũng cho phép kẻ tấn công sử dụng Telnet để đăng nhập và thực thi các lệnh OS. Với CVE-2024-45696, kẻ tấn công có thể gửi các gói tin đặc biệt để “ép buộc” Telnet trở nên khả dụng, dù lỗ hổng này chỉ có thể bị khai thác bởi người đã có quyền truy cập vào mạng WiFi mà thiết bị đang hoạt động. Với CVE-2024-45698, kẻ tấn công có thể bỏ qua việc kiểm tra đầu vào của người dùng trong dịch vụ Telnet, cho phép họ chèn các lệnh OS.

D-Link đã khuyến cáo người dùng nâng cấp firmware của thiết bị lên phiên bản mới nhất để bảo vệ mình khỏi các cuộc tấn công xuất phát từ những lỗ hổng này.

Người dùng ví tiền điện tử nên đặc biệt cẩn trọng để đảm bảo mạng gia đình của mình không bị tấn công. Tội phạm mạng có thể sử dụng lỗ hổng mạng gia đình để theo dõi hành vi trực tuyến của người dùng tiền điện tử, điều này có thể được sử dụng để lập kế hoạch các cuộc tấn công sâu hơn dẫn đến việc mất tiền điện tử.

Đăng ký

Những bài đọc thú vị nhất về blockchain. Được gửi mỗi tuần một lần.

Christopher Roark

Có người nói rằng anh là hacker mũ trắng sống ở những ngọn đồi khai thác quặng đen của Dakota và giả làm người gác thanh chắn cho trẻ em để đánh lạc hướng NSA. Tất cả những gì chúng ta biết là Christopher Roark có khát khao kiên cường săn lùng kẻ lừa đảo và hacker.