Công ty an ninh IT Check Point Research đã phát hiện một ứng dụng drainer ví crypto sử dụng “các kỹ thuật che giấu tiên tiến” trên cửa hàng Google Play để đánh cắp hơn 70.000 USD trong vòng năm tháng.

Ứng dụng độc hại này giả dạng làm giao thức WalletConnect, một ứng dụng nổi tiếng trong không gian crypto, có thể liên kết nhiều ví crypto với các ứng dụng DeFi (DeFi).

Trong một bài đăng blog ngày 26 tháng 9, công ty cho biết đây là “lần đầu tiên các drainer nhắm mục tiêu độc quyền vào người dùng di động.”

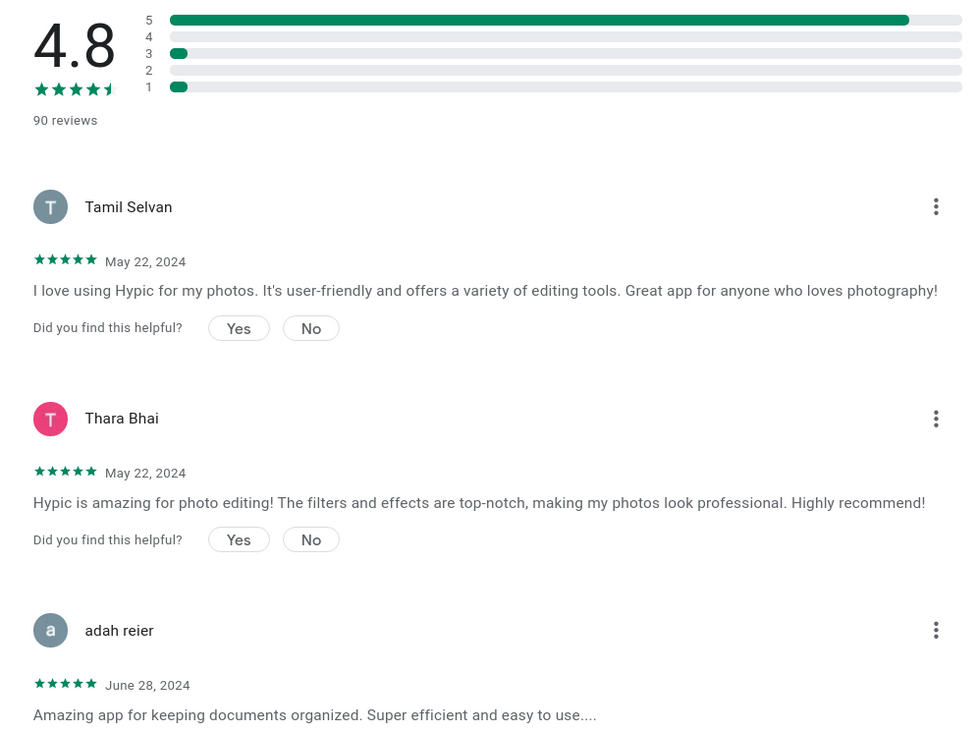

“Các đánh giá giả và thương hiệu nhất quán đã giúp ứng dụng đạt hơn 10.000 lượt tải xuống nhờ xếp hạng cao trong kết quả tìm kiếm,” Check Point Research cho biết.

Hơn 150 người dùng bị rút sạch khoảng 70.000 USD — không phải tất cả người dùng ứng dụng đều bị nhắm mục tiêu vì một số không kết nối ví hoặc phát hiện đó là một trò lừa đảo. Những người khác “có thể không đáp ứng tiêu chí nhắm mục tiêu cụ thể của phần mềm độc hại,” công ty cho biết.

Một số đánh giá giả mạo trên ứng dụng WalletConnect giả có đề cập đến các tính năng không liên quan đến crypto. Nguồn: Check Point Research

Ứng dụng giả mạo đã được đưa lên cửa hàng ứng dụng của Google vào ngày 21 tháng 3 và sử dụng “các kỹ thuật che giấu tiên tiến” để không bị phát hiện trong hơn năm tháng. Hiện tại, nó đã bị gỡ bỏ.

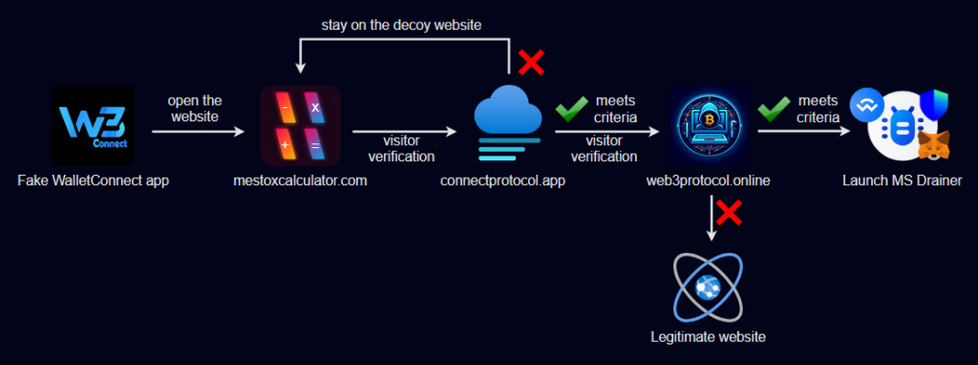

Ứng dụng ban đầu được xuất bản dưới tên “Mestox Calculator” và đã được thay đổi nhiều lần trong khi URL ứng dụng vẫn trỏ đến một trang web dường như vô hại với một máy tính cơ bản.

“Kỹ thuật này cho phép kẻ tấn công vượt qua quá trình kiểm duyệt ứng dụng trên Google Play, vì các kiểm tra tự động và thủ công sẽ tải ứng dụng máy tính ‘vô hại’,” các nhà nghiên cứu cho biết.

Tuy nhiên, dựa vào vị trí địa chỉ IP của người dùng và nếu họ đang sử dụng thiết bị di động, họ sẽ bị chuyển hướng đến back-end độc hại nơi chứa phần mềm rút ví MS Drainer.

Sơ đồ hoạt động của ứng dụng WalletConnect giả để rút tiền của người dùng. Nguồn: Check Point Research

Giống như các kế hoạch rút ví khác, ứng dụng WalletConnect giả yêu cầu người dùng kết nối ví — điều này không nghi ngờ vì cách thức hoạt động của ứng dụng thật.

Người dùng sau đó được yêu cầu chấp nhận một số quyền để “xác minh ví của họ,” điều này cấp quyền cho địa chỉ của kẻ tấn công “chuyển số lượng tối đa của tài sản được chỉ định,” Check Point Research cho biết.

“Ứng dụng này truy xuất giá trị của tất cả tài sản trong ví của nạn nhân. Nó sẽ thử rút các Token có giá trị cao trước, sau đó là các Token có giá trị thấp hơn,” công ty bổ sung.

“Sự việc này nhấn mạnh sự tinh vi ngày càng tăng của các chiến thuật tội phạm mạng,” Check Point Research viết. “Ứng dụng độc hại này không dựa vào các vector tấn công truyền thống như quyền truy cập hay keylogging. Thay vào đó, nó sử dụng hợp đồng thông minh và các liên kết sâu để âm thầm rút tài sản khi người dùng bị lừa sử dụng ứng dụng.”

Công ty cũng thúc giục người dùng “cảnh giác với các ứng dụng mà họ tải xuống, ngay cả khi chúng có vẻ hợp pháp” và rằng các cửa hàng ứng dụng phải cải thiện quy trình xác minh của họ để ngăn chặn các ứng dụng độc hại.

“Cộng đồng crypto cần tiếp tục giáo dục người dùng về những rủi ro liên quan đến công nghệ Web3,” các nhà nghiên cứu cho biết. “Trường hợp này minh họa rằng ngay cả những tương tác có vẻ vô hại cũng có thể dẫn đến những tổn thất tài chính đáng kể.”

Google chưa phản hồi ngay lập tức yêu cầu bình luận.

Crypto-Sec: 2 auditors thiếu hụt 27 triệu USD lỗi Penpie, lỗi ‘claim rewards’ của Pythia