Các vụ lừa đảo, hack và khai thác tiền điện tử mới nhất và cách tránh chúng: Crypto-Sec

Phishing của tuần: Tài khoản Symbiotic X bị xâm phạm

Theo báo cáo từ PeckShield, tài khoản X của giao thức staking Symbiotic đã bị hack vào ngày 5 tháng 10. Trang web chính thức của nhóm tuyên bố rằng tài khoản này vẫn đang bị xâm phạm tính đến ngày 7 tháng 10.

Tài khoản bị xâm phạm quảng bá một danh sách kiểm tra “điểm” và yêu cầu người dùng nhấp vào một liên kết để kiểm tra họ có bao nhiêu điểm. Tuy nhiên, liên kết dẫn đến URL sai, network-symbiotic[.]fi, thay vì URL chính xác, symbiotic.fi.

Bài đăng phishing từ hacker Symbiotic X. Nguồn: Symbiotic.

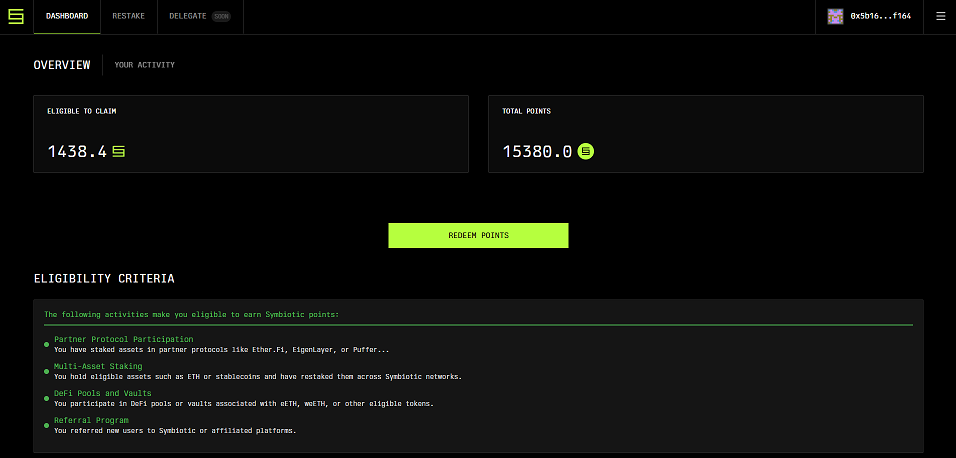

Khi người dùng kết nối với trang web phishing giả mạo bằng ví điện tử, họ sẽ thấy một trang hiển thị thông báo rằng họ đã kiếm được hàng ngàn điểm, ngay cả khi họ chưa từng tương tác với giao thức Symbiotic trước đó.

Trang này kêu gọi người dùng quy đổi điểm ngay lập tức và tuyên bố rằng điểm sẽ bị mất nếu người dùng không nhấp vào nút xanh lớn “quy đổi” ở giữa màn hình.

Trang Symbiotic giả mạo bị cáo buộc dùng để tấn công phishing. Nguồn: network-symbiotic.fi

Nhấn vào nút “Quy đổi Điểm” với ví trống sẽ dẫn đến thông báo lỗi cho biết rằng người dùng nên thử một ví khác, một thông điệp lỗi phổ biến xuất hiện trên các trang phishing đòi hỏi chữ ký thông điệp.

Nếu ví của người dùng chứa Token Symbiotic, trang web có khả năng yêu cầu người dùng ký một thông điệp, sau đó sẽ được sử dụng để rút cạn Token của người dùng. TinTucBitcoin không thử nghiệm ứng dụng này với ví có tiền.

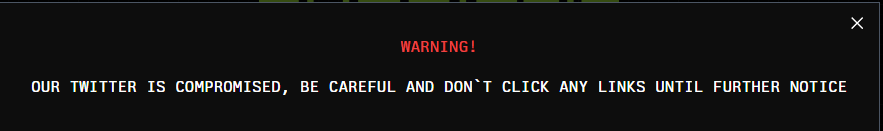

Từ trang web chính thức của mình, đội ngũ Symbiotic hiện đang cảnh báo người dùng rằng X của họ đã bị xâm phạm và khuyến cáo người dùng không tương tác với bất kỳ trang nào liên kết từ tài khoản đó.

Lời cảnh báo từ Symbiotic về tài khoản X bị xâm phạm. Nguồn: Symbiotic.fi

Các vụ hack tài khoản X đã trở thành một vấn đề thường xuyên trong không gian tiền điện tử. Người dùng nên xem xét đánh dấu URL của các ứng dụng mà họ thường xuyên sử dụng, vì điều này thường là cách đáng tin cậy hơn để truy cập vào trang web chính xác so với việc dựa vào các liên kết X, mặc dù phương pháp này cũng không phải lúc nào cũng hoàn toàn an toàn. Người dùng nên đặc biệt cẩn trọng khi được yêu cầu ký một thông điệp viết bằng mã, vì điều này thường, nhưng không phải luôn luôn, là dấu hiệu của một cuộc tấn công phishing.

Góc phần mềm độc hại: Kẻ tấn công giờ đang sử dụng tệp SVG để thu hút nạn nhân

Kẻ tấn công hiện đang sử dụng tệp hình ảnh SVG để lây nhiễm máy tính của nạn nhân, theo một báo cáo tháng 9 từ nhóm Wolf Security của HP.

Phương pháp mới này cho phép kẻ tấn công chiếm quyền điều khiển máy tính của nạn nhân thông qua phần mềm trojan truy cập từ xa (RAT). Khi phần mềm được cài đặt, kẻ tấn công sử dụng nó để đánh cắp mật khẩu trang web của nạn nhân, từ khóa bảo mật và các thông tin cá nhân khác. Nếu người dùng sở hữu tiền điện tử, những thông tin này sau đó được sử dụng trong các nỗ lực tiếp theo để truy cập vào ví điện tử của người dùng và làm rỗng nó.

Các nhà nghiên cứu đã phát hiện ra phần mềm độc hại được ngụy trang dưới dạng một tệp lưu trữ ZIP được tải lên khi hình ảnh được mở trong trình duyệt. Nó cũng có một tệp .pdf được tải lên để đánh lạc hướng nạn nhân trong khi chương trình độc hại đang được tải xuống và cài đặt âm thầm trong nền.

Theo Adobe, tệp Scalable Vector Graphics (SVG) lưu trữ hình ảnh bằng các công thức toán học dựa trên điểm và đoạn thẳng trong một lưới thay vì qua các điểm ảnh. Điều này có nghĩa là chúng có thể dễ dàng thay đổi kích thước mà không làm giảm chất lượng. Ngoài ra, chúng được viết bằng mã XML, cho phép chúng lưu trữ văn bản bên trong chúng.

Theo Mozilla, tệp SVG cũng có thể chứa một phần tử “script” cho phép nhà phát triển nhúng các chương trình có thể thực thi bên trong chúng. Chính khả năng scripting này mà các nhà phát triển phần mềm độc hại đã có thể học cách lạm dụng.

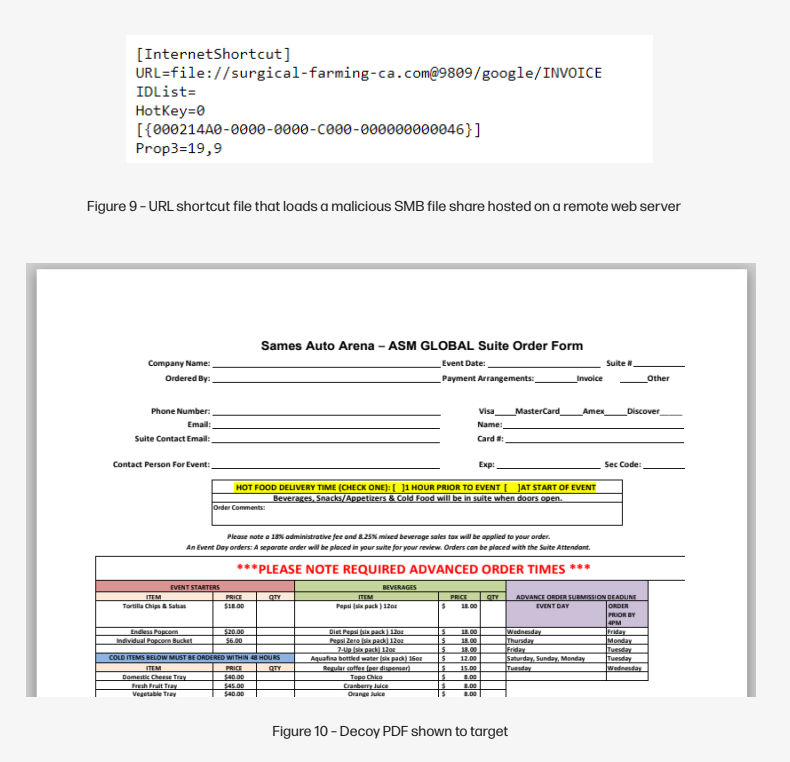

Các nhà nghiên cứu HP đã phát hiện một hình ảnh sản sinh ra một tệp lưu trữ ZIP khi mở trong trình duyệt. Nếu người dùng nhấp vào tệp lưu trữ, nó sẽ mở một cửa sổ File Explorer và bắt đầu tải xuống một tệp shortcut.

Nhấp vào shortcut gây ra việc tải một tệp .pdf đánh lạc hướng trên màn hình của nạn nhân. Trong khi đó, thiết bị bắt đầu sao chép các script khác nhau và lưu trữ chúng trong thư mục Music, Photos và Startup của nạn nhân. Điều này cho phép chương trình tồn tại lâu dài.

Tệp URL độc hại trong SVG bị nhiễm và tệp .pdf đánh lạc hướng. Nguồn: HP Wolf Security.

Sau khi sao chép các script này vào thiết bị, chúng nhanh chóng được thực thi. Kết quả là hàng loạt chương trình phần mềm độc hại nguy hiểm bao gồm VenomRAT, AsyncRAT, Remcos và XWORM được cài đặt trên thiết bị của người dùng. Khi phần mềm độc hại đã được cài đặt, kẻ tấn công có thể kiểm soát hoàn toàn máy tính của nạn nhân, quét sạch tất cả các tệp chứa trong đó.

Trước mối nguy hiểm từ hình thức tấn công mới này, người dùng tiền điện tử cần cảnh giác cao độ khi tương tác với các tệp hình ảnh SVG từ các nguồn không hoàn toàn tin cậy. Khi mở, nếu hình ảnh tải các tệp khác, người dùng nên cân nhắc tắt cửa sổ trình duyệt để từ chối các tệp này.

Khai thác Token Fire cho thấy rủi ro của các Token mới

Mua Token mới với các tính năng mới lạ và hợp đồng chưa được kiểm toán thường là nguy cơ tiềm ẩn, như đã thấy trong vụ việc liên quan đến Token FIRE vào ngày 1 tháng 10.

Bể Uniswap dành cho Token này đã bị rút toàn bộ thanh khoản sau khi kẻ tấn công khai thác hợp đồng Token để bán nó liên tục với giá ngày càng cao.

Sau khi vụ khai thác xảy ra, nhóm phát triển Token ngay lập tức xóa tài khoản mạng xã hội và biến mất, ám chỉ rằng dự án này có thể đã là một vụ lừa đảo từ đầu.

Giao dịch Token đã ngừng kể từ ngày 2 tháng 10, điều này ngụ ý rằng thanh khoản có thể quá ít đến mức việc bán có thể không thể thực hiện được.

Ý tưởng trình bày cho các nhà đầu tư FIRE rất đơn giản. Theo trang web, nó là một Token “siêu giảm phát”. Mỗi khi người giữ bán FIRE vào bể thanh khoản Uniswap của Token, nó sẽ tự động được gửi vào một địa chỉ đốt. Điều này sẽ khiến nguồn cung Token giảm đi, đẩy giá trị của những FIRE giữ không bán lên cao hơn.

Trang web Token Fire. Nguồn: Fire.

Token được ra mắt lúc 8:00 am UTC ngày 1 tháng 10. Khoảng 90 giây sau khi ra mắt, một tài khoản kết thúc bằng 1e2e đã rút khoảng 22.000 USD Ether (ETH) khỏi bể thanh khoản của Token.

Để thực hiện việc này, đầu tiên kẻ tấn công đã mượn một khoản vay nhanh 20 ETH từ nền tảng cho vay, Spark Protocol. Sau đó, họ tạo ra một hợp đồng độc hại để trao đổi ETH lấy FIRE, rồi trao đổi ngược lại, tiêu diệt FIRE mới nhận được và nâng giá của nó lên.

Quy trình này được lặp lại qua 122 lượt chuyển khoản thông qua 16 hợp đồng thông minh khác nhau, với mỗi đợt chuyển khoản là một phần của một giao dịch duy nhất. Mỗi lần TRAO ĐỔI FIRE lấy ETH, kẻ tấn công nhận được một lượng ETH lớn hơn một chút so với số lượng đã chi để mua. Kết quả là kẻ tấn công đã rút cạn bể thanh khoản số lượng 22.000 USD ETH. Thêm vào đó, giao dịch này tiêu hủy 230 FIRE Token.

Cuộc tấn công được lặp đi lặp lại nhiều lần, với giao dịch khai thác cuối cùng diễn ra vào ngày 2 tháng 10 lúc 1:14 sáng.

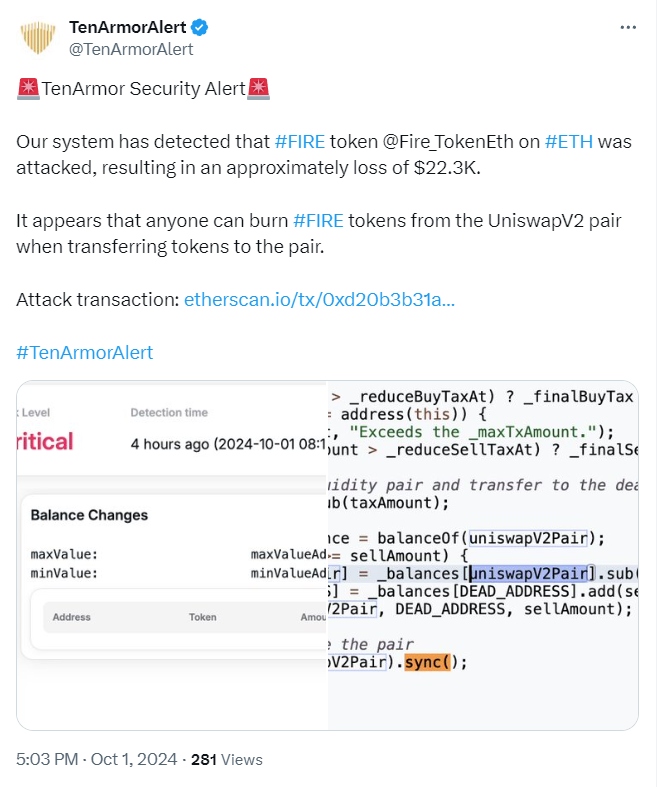

Nền tảng bảo mật blockchain TenArmor đã báo cáo cuộc tấn công trên X. “Hệ thống của chúng tôi đã phát hiện ra rằng Token #FIRE @Fire_TokenEth trên #ETH đã bị tấn công, dẫn đến thiệt hại khoảng 22,3 nghìn USD,” bài đăng nêu rõ.

Nguồn: TenArmor.

Theo dữ liệu giá từ nền tảng giao dịch Apespace, giá ban đầu của FIRE được đặt ở mức xấp xỉ 33 ETH (81.543 USD theo giá hiện tại) hoặc khoảng 8 USD cho 0,0001 FIRE. Tại thời điểm xảy ra khai thác, giá của FIRE đã tăng vọt, đạt 30 tỷ ETH mỗi đồng hoặc 244,6 tỷ USD cho mỗi 0,0001 FIRE. Sau đó, giá giảm xuống còn 4,7 tỷ ETH mỗi đồng trong vòng hai phút tiếp theo.

Lưu ý rằng vào thời điểm giá cao này đạt được, tồn tại ít hơn một đồng FIRE trong lưu thông, vì phần lớn nguồn cung Token đã bị tiêu hủy trong khai thác.

Biểu đồ một phút của FIRE hiển thị việc khai thác diễn ra vào khoảng 8:13 sáng. Nguồn: Apespace.

Sau khi vụ khai thác xảy ra, nhóm FIRE đã xóa tài khoản X và Telegram của mình, điều này gợi ý rằng kẻ tấn công có thể có liên quan đến nhóm phát triển. Trang Apespace của Token cũng xuất hiện lời cảnh báo rằng hợp đồng FIRE chứa một tính năng “danh sách đen” cho phép các nhà phát triển chặn tài khoản người dùng và ngăn họ bán Token. Các nhà phát triển có thể đã sử dụng tính năng danh sách đen này để chỉ cho phép bản thân bán.

Người dùng cần hết sức cẩn trọng khi tương tác với các Token có tính năng mới lạ mà có thể chưa được phần lớn người dùng hiểu rõ.

Trong trường hợp này, các nhà phát triển đã công khai tuyên bố rằng ai mại vào bể thanh khoản sẽ tiêu hủy Token, giảm nguồn cung của chúng. Tuy nhiên, một số người dùng có thể không nhận ra rằng điều này cho phép một nhà giao dịch duy nhất liên tục đổi lấy và bán ra Token để tăng giá giả tạo và rút cạn thanh khoản của nó.