Sự gia tăng của các cuộc tấn công ransomware trong lĩnh vực Tiền Điện Tử

Những cuộc tấn công ransomware tiếp tục gây khó khăn cho thế giới Tiền Điện Tử, với một trong những nhân tố nổi bật là nhóm BlackCat.

Các vụ tấn công ransomware nhắm đến Tiền Điện Tử đã trở nên phổ biến rộng rãi. Tiền Điện Tử, với tính ẩn danh và phân quyền, là mục tiêu hấp dẫn đối với tội phạm mạng. Chúng ngày càng ưa chuộng sự ẩn danh tương đối của Tiền Điện Tử và khả năng chuyển tiền dễ dàng qua biên giới.

Các nhóm ransomware, bao gồm BlackCat, lợi dụng các đặc điểm này bằng cách yêu cầu thanh toán bằng Tiền Điện Tử, điều này khiến việc theo dõi và thu hồi tiền đánh cắp trở nên khó khăn hơn đối với các cơ quan chức năng. Đã có sự gia tăng rõ rệt về tần suất và mức độ nghiêm trọng của các cuộc tấn công trong năm 2024.

Báo cáo về tội phạm mạng liên quan đến Tiền Điện Tử của Chainalysis đã chỉ ra xu hướng tăng trưởng này:

- 1,9 tỷ USD được ghi nhận dưới dạng thanh toán ransomware trong năm 2024 tính đến giữa năm, tăng 80% so với năm trước.

- Yêu cầu khoản tiền chuộc trung bình đã tăng 30% trong năm 2024, đạt gần 6 triệu USD mỗi cuộc tấn công.

Không chỉ các tập đoàn như MGM Resorts hay UnitedHealth mới trở thành nạn nhân với những khoản tiền chuộc lên đến hàng triệu USD Bitcoin và các loại Tiền Điện Tử khác. Ngay cả các nhà đầu tư cá nhân cũng đang bị nhắm tới. Những kẻ tội phạm mạng đang sử dụng các thủ đoạn ngày càng tinh vi, như “tống tiền kép”, nơi tin tặc mã hóa dữ liệu và đe dọa tiết lộ thông tin nhạy cảm trừ khi có thêm một khoản thanh toán nữa.

Ngành công nghiệp Tiền Điện Tử có thể làm gì để chống lại các cuộc tấn công phức tạp này? Hãy nghiên cứu sâu hơn về các cuộc tấn công ransomware của BlackCat, xem nhóm này hoạt động như thế nào và tìm hiểu những biện pháp có thể thực hiện để bảo vệ trước những đe dọa ngày càng gia tăng trong blockchain.

Giải thích về cuộc tấn công ransomware BlackCat

Ransomware BlackCat, còn được gọi là Noberus hoặc ALPHV, là một loại phần mềm độc hại được tạo ra bởi một nhóm tội phạm mạng nói tiếng Nga.

BlackCat là một nhóm ransomware-as-a-service (RaaS) có trình độ cao đã nhiều lần được đề cập trên các tiêu đề lớn vì những cuộc tấn công tàn phá trong thế giới Tiền Điện Tử. Nhóm này xuất hiện lần đầu vào tháng 11 năm 2021 và kể từ đó đã nhắm mục tiêu vào hàng trăm tổ chức toàn cầu, bao gồm Reddit vào năm 2023 và Change Healthcare vào năm 2024.

BlackCat hoạt động theo một phương thức nhất định — xâm nhập vào hệ thống, mã hóa dữ liệu và đòi tiền chuộc nặng bằng Tiền Điện Tử để khôi phục truy cập. Điều khác biệt BlackCat so với các ransomware khác là cấu trúc mã tiên tiến và phương pháp tấn công tùy chỉnh, thường được điều chỉnh phù hợp với lỗ hổng của từng mục tiêu, làm cho nó trở thành rất hiệu quả.

Khi bắt đầu, BlackCat được thiết kế để hỗ trợ một loạt các hệ điều hành rộng lớn, từ Windows đến Linux, sử dụng ngôn ngữ lập trình Rust hiếm, cho phép tối ưu hóa tính linh hoạt và tốc độ trong mã hóa.

Đến năm 2024, BlackCat đã đẩy mạnh nỗ lực của mình, khai thác các điểm yếu trong cả cơ sở hạ tầng doanh nghiệp và các nền tảng Tiền Điện Tử. Các cuộc tấn công thường theo mô hình tống tiền kép, nơi không chỉ dữ liệu bị mã hóa mà thông tin nhạy cảm còn bị đánh cắp kèm theo các đe dọa sẽ tiết lộ trừ khi có một khoản thanh toán bổ sung. Chiến thuật này đem lại cho nhóm một đòn bẩy khổng lồ so với nạn nhân của mình.

Điều làm BlackCat trở nên đáng sợ hơn là cách thức hoạt động của mô hình. Họ có một mô hình chi nhánh phi tập trung, nghĩa là họ tuyển dụng tin tặc trên toàn thế giới có thể đồng bộ hóa và thực hiện các cuộc tấn công thay mặt họ, mỗi người với payload có thể tùy chỉnh. Nói ngắn gọn, BlackCat biết cách tìm ra các lỗ hổng và tấn công nơi đau yếu nhất.

Bạn có biết không? Bộ Ngoại giao Mỹ đang cung cấp phần thưởng lên đến 10 triệu USD cho thông tin dẫn đến việc xác định hoặc định vị các cá nhân ở vị trí lãnh đạo chủ chốt trong nhóm đứng sau các cuộc tấn công ransomware của BlackCat.

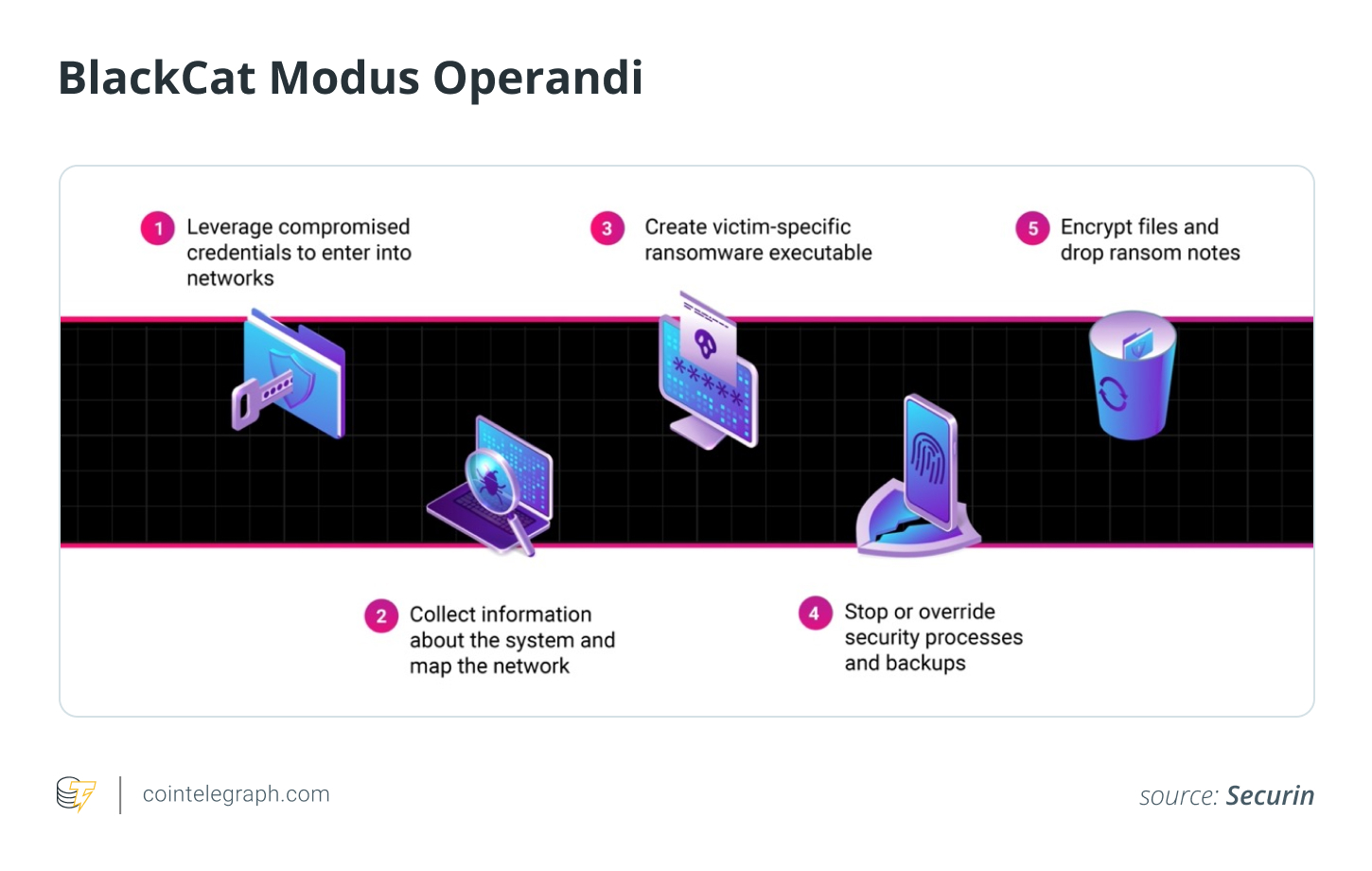

Cách thức hoạt động của ransomware BlackCat

Ransomware BlackCat được biết đến với cách tiếp cận tỉ mỉ và tính toán trong tội phạm mạng, khiến nó trở thành mối đe dọa đáng gờm trong bối cảnh kỹ thuật số.

Dưới đây là phân tích về cách thức ransomware BlackCat hoạt động:

- Truy cập ban đầu: BlackCat thường xâm nhập hệ thống thông qua các email lừa đảo, thông tin đăng nhập bị đánh cắp hoặc khai thác các lỗ hổng không được vá.

- Duy trì sự liên tục: Kẻ tấn công cài đặt các cửa hậu để duy trì truy cập và thu thập thông tin đăng nhập để di chuyển ngang trong mạng.

- Mã hóa dữ liệu: Sử dụng ngôn ngữ lập trình Rust, BlackCat mã hóa các tập tin quan trọng, làm cho chúng không thể sử dụng được nếu không có khóa giải mã.

- Tống tiền kép: Tin tặc đánh cắp dữ liệu trước khi mã hóa và đe dọa tiết lộ nếu tiền chuộc không được trả.

- Yêu cầu tiền chuộc: Các khoản thanh toán bằng các loại Tiền Điện Tử như Bitcoin (BTC) hoặc Monero (XMR), quy đổi ra hàng triệu USD, được yêu cầu, đảm bảo tính ẩn danh cho kẻ tấn công.

- Các cuộc tấn công có thể tùy chỉnh: Các chi nhánh có thể điều chỉnh ransomware cho nạn nhân cụ thể, nhắm tới các nền tảng Windows hoặc Linux với kỹ thuật tiên tiến để tránh bị phát hiện.

Các nạn nhân được yêu cầu trả tiền chuộc bằng Tiền Điện Tử, cho phép ẩn danh và gần như không thể theo dõi hoặc thu hồi tiền bởi các cơ quan chức năng. Tác động của BlackCat đến không gian Tiền Điện Tử là một lời nhắc nhở về tầm quan trọng của việc bảo vệ tài sản số và cơ sở hạ tầng chống lại các mối đe dọa mạng đang không ngừng phát triển.

Bạn có biết? Việc sử dụng ngôn ngữ lập trình Rust của BlackCat cho phép nó mục tiêu cả các hệ thống Windows và Linux, làm cho nó linh hoạt hơn so với các ransomware khác.

Mô hình chi nhánh của BlackCat

Các chi nhánh là những tin tặc độc lập hợp tác với nhóm BlackCat, tận dụng mô hình RaaS tinh vi và công cụ của họ.

Hoạt động của BlackCat phát triển mạnh nhờ mô hình chi nhánh, nơi nhiều tác nhân đóng góp vào khả năng lan rộng của nó. Dưới đây là cách thức hoạt động:

- Chương trình chi nhánh: Tội phạm mạng đăng ký chương trình của BlackCat để truy cập và phân phối các payload ransomware.

- Mô hình chia lợi nhuận: Các chi nhánh kiếm được một phần lớn của bất kỳ khoản tiền chuộc nào mà họ thu về, trong khi một phần của số tiền này được chuyển đến các nhà phát triển của BlackCat.

- Thủ đoạn tống tiền kép: Các chi nhánh thường sử dụng cách tiếp cận hai hướng bằng cách mã hóa dữ liệu và đe dọa tiết lộ nó trừ khi tiền chuộc được trả.

- Payload có thể tùy chỉnh: BlackCat cung cấp cho các chi nhánh khả năng tùy chỉnh ransomware cho các mục tiêu cụ thể, làm cho các cuộc tấn công khó chống đỡ hơn.

- Thanh toán bằng Tiền Điện Tử: Các chi nhánh yêu cầu các khoản tiền chuộc bằng Tiền Điện Tử, điều này cung cấp tính ẩn danh và làm cho việc theo dõi các giao dịch trở nên cực kỳ khó khăn.

Mô hình chi nhánh này đã giúp BlackCat mở rộng nhanh chóng và tấn công nhiều mục tiêu có giá trị cao trong các ngành khác nhau.

Các cuộc tấn công ransomware vào tổ chức của BlackCat

Nhóm BlackCat đã thành công trong việc nhắm mục tiêu vào các tổ chức có tầm ảnh hưởng lớn, gây ra tác động đáng kể về hoạt động và tài chính.

Dưới đây là một số ví dụ điển hình cho thấy tầm ảnh hưởng và mức độ nghiêm trọng của các cuộc tấn công vào tổ chức của BlackCat:

- Cuộc tấn công vào nhóm Oil tanking và Mabanaft: BlackCat tấn công OilTanking Group và Mabanaft vào đầu năm 2022. Cuộc tấn công đã làm tê liệt hệ thống lưu trữ và phân phối nhiên liệu của họ, gây ra gián đoạn lớn đối với chuỗi cung ứng tại Đức. Tin tặc đã yêu cầu một khoản tiền chuộc lớn để giải phóng hệ thống bị mã hóa, mặc dù số tiền chính xác không được tiết lộ rộng rãi (được dành 5-7 ngày để mua cryptocurrency Bitcoin hoặc Monero để trả tiền chuộc). Không ghi nhận vụ bắt giữ nào liên quan đến cuộc tấn công này.

- MGM Resorts và Caesars Entertainment: Tháng 9 năm 2023, BlackCat tham gia vào một cuộc tấn công ransomware quy mô lớn vào MGM Resorts International và Caesars Entertainment. Rủi ro cao — Caesars ban đầu phải đối mặt với yêu cầu 30 triệu USD bằng Bitcoin nhưng đã đàm phán xuống còn 15 triệu USD. MGM Resorts, tuy nhiên, từ chối trả tiền chuộc, dẫn đến việc đóng cửa hoạt động kéo dài hàng tuần và tổn thất 100 triệu USD trong quý. Cuộc tấn công này được thực hiện bởi chi nhánh của BlackCat, Scattered Spider, một nhóm các tin tặc người Mỹ và Anh.

- Change Healthcare: Đầu năm 2024, BlackCat tấn công Change Healthcare, một công ty con của UnitedHealth Group, dẫn đến việc đánh cắp dữ liệu bệnh nhân nhạy cảm và gián đoạn hoạt động. Change Healthcare được cho là đã thanh toán khoản tiền chuộc 22 triệu USD bằng Bitcoin để khôi phục hệ thống. Sự kiện này cho thấy rủi ro gia tăng của các cuộc tấn công ransomware trong lĩnh vực chăm sóc sức khỏe và vị trí bấp bênh mà các công ty gặp phải khi đối diện với những kẻ tội phạm mạng này.

Bảo vệ trước ransomware BlackCat

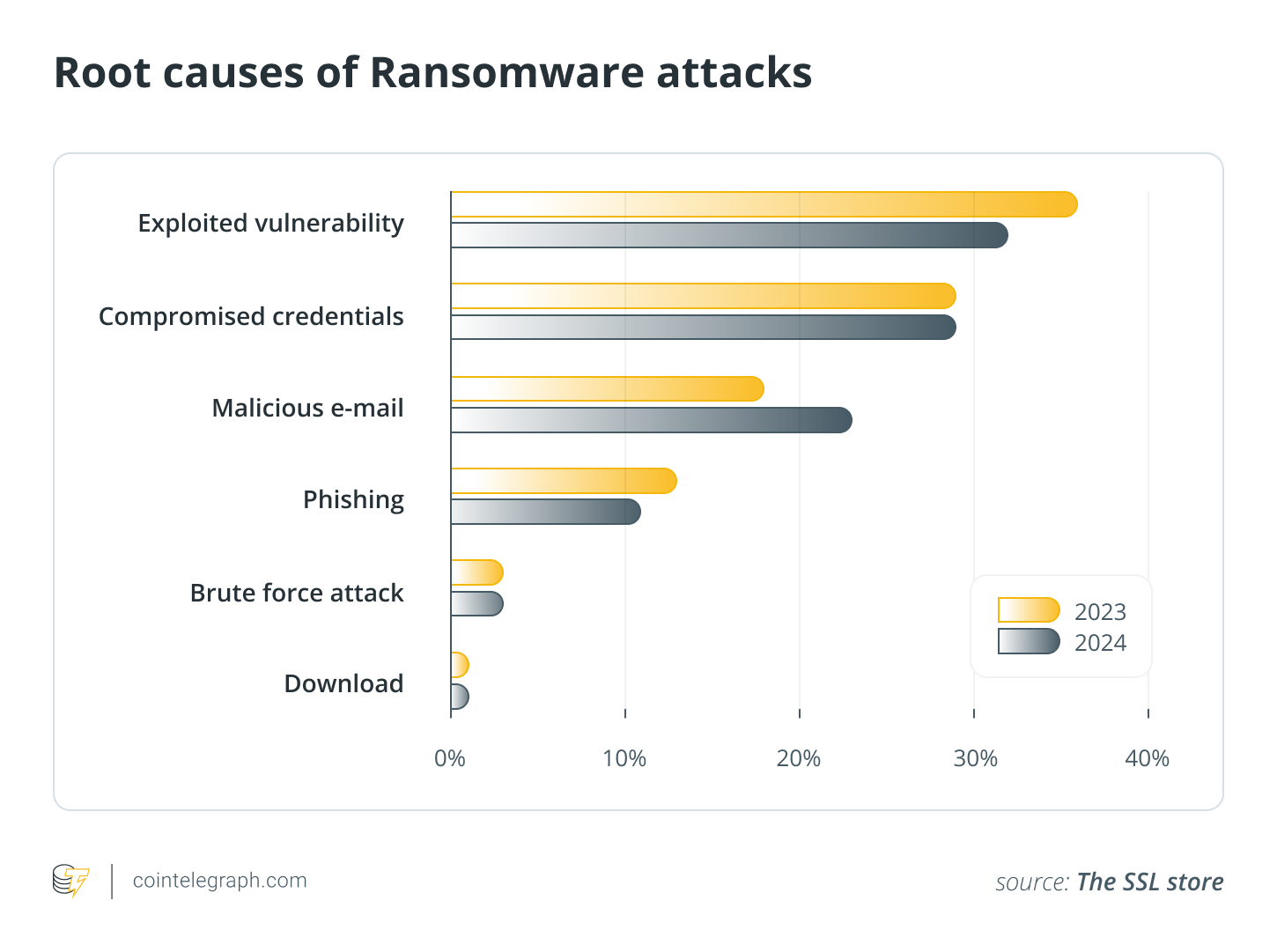

Hiểu rõ nguyên nhân gốc rễ và cách thức hoạt động của ransomware là bước đầu tiên để bảo vệ trước chúng.

Để bảo vệ trước ransomware BlackCat, điều quan trọng là tránh các sai sót và thực hiện các biện pháp bảo vệ, bao gồm:

- Sao lưu dữ liệu thường xuyên: Các bản sao lưu thường xuyên, được mã hóa và lưu trữ ngoại tuyến có thể trở thành “phao cứu sinh” nếu dữ liệu của bạn bị mã hóa.

- Thiết lập các giao thức an ninh mạng mạnh: Đảm bảo đội ngũ an ninh mạng của tổ chức thực hiện các đánh giá lỗ hổng thường xuyên và thực thi các giao thức an ninh như xác thực đa yếu tố và giám sát mạng.

- Đào tạo nhân viên: Đội ngũ nên tiến hành đào tạo cho nhân viên để đảm bảo mọi người hiểu và tuân thủ các thực tiễn tốt nhất về bảo mật trên các kênh và nền tảng làm việc chính thức.

- Cài đặt phần mềm diệt virus: Một hệ thống diệt virus mạnh có thể giúp phát hiện và ngăn chặn phần mềm độc hại trước khi nó mã hóa các tập tin của bạn.

- Thận trọng với các cuộc tấn công lừa đảo: Tích cực nhận diện và tránh các email lừa đảo có thể mang theo payload ransomware.

- Sử dụng hệ thống quản lý mật khẩu: Đảm bảo cập nhật mật khẩu thường xuyên để ngăn chặn tội phạm mạng truy cập vào các tài khoản.

- Phân đoạn mạng của bạn: Cách ly các phần của mạng có thể hạn chế sự lây lan của ransomware.

Mặc dù đã có các cuộc siết chặt từ cơ quan pháp luật quốc tế, BlackCat vẫn là một mối đe dọa đáng kể trong năm 2024. Vì vậy, người sử dụng Tiền Điện Tử cần phải cẩn trọng, tăng cường các biện pháp bảo vệ an ninh mạng và luôn cập nhật với những mối đe dọa từ ransomware đang phát triển.