Nhóm hacker Lazarus Group của Triều Tiên đã sử dụng một loại phần mềm độc hại “tinh vi” mới như một phần của các vụ lừa đảo việc làm giả mạo – điều mà các nhà nghiên cứu cảnh báo là khó phát hiện hơn nhiều so với phiên bản tiền nhiệm.

Theo một bài đăng ngày 29 tháng 9 từ nhà nghiên cứu phần mềm độc hại cao cấp của ESET, Peter Kálnai, trong khi phân tích một cuộc tấn công việc làm giả gần đây nhằm vào một công ty hàng không vũ trụ có trụ sở tại Tây Ban Nha, các nhà nghiên cứu của ESET đã phát hiện ra một cửa hậu công khai không có giấy tờ có tên LightlessCan.

#ESET researchers unveiled their findings about an attack by the North Korea-linked #APT group #Lazarus that took aim at an aerospace company in Spain.

▶️ Find out more in a #WeekinSecurity video with @TonyAtESET. pic.twitter.com/M94J200VQx

— ESET (@ESET) September 29, 2023

Trò lừa đảo việc làm giả của Lazarus Group thường liên quan đến việc lừa nạn nhân bằng một lời mời làm việc tiềm năng tại một công ty nổi tiếng.

Những kẻ tấn công sẽ lôi kéo nạn nhân tải xuống một tải trọng độc hại được ngụy trang dưới dạng tài liệu để gây ra đủ loại thiệt hại.

Tuy nhiên, Kálnai cho biết tải trọng LightlessCan mới là một “tiến bộ đáng kể” so với người tiền nhiệm BlindingCan.

“LightlessCan bắt chước các chức năng của một loạt lệnh Windows gốc, cho phép thực thi kín đáo trong chính RAT thay vì thực thi bảng điều khiển ồn ào.”

Ông nói:

“Cách tiếp cận này mang lại lợi thế đáng kể về khả năng tàng hình, cả trong việc trốn tránh các giải pháp giám sát thời gian thực như EDR và các công cụ điều tra kỹ thuật số sau khi khám nghiệm”.

🕵️♂️ Beware of fake LinkedIn recruiters! Find out how Lazarus group exploited a Spanish aerospace company via trojanized coding challenge. Dive into the details of their cyberespionage campaign in our latest #WeLiveSecurity article. #ESET #ProgressProtected

— ESET (@ESET) September 29, 2023

Tải trọng mới cũng sử dụng cái mà nhà nghiên cứu gọi là “lan can thực thi” – đảm bảo rằng tải trọng chỉ có thể được giải mã trên máy của nạn nhân dự định, do đó tránh được việc giải mã ngoài ý muốn của các nhà nghiên cứu bảo mật.

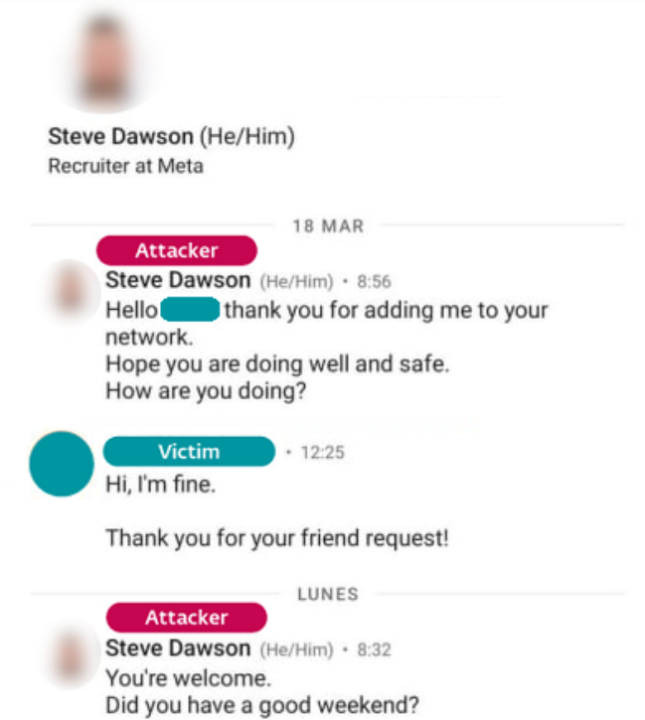

Kálnai cho biết một trường hợp liên quan đến phần mềm độc hại mới xuất phát từ cuộc tấn công vào một công ty hàng không vũ trụ của Tây Ban Nha khi một nhân viên nhận được tin nhắn từ một nhà tuyển dụng Meta giả tên là Steve Dawson vào năm 2022.

Ngay sau đó, tin tặc đã gửi hai thử thách mã hóa đơn giản được nhúng cùng với phần mềm độc hại.

Ông nói thêm, gián điệp mạng là động lực chính đằng sau cuộc tấn công của Lazarus Group vào công ty hàng không vũ trụ có trụ sở tại Tây Ban Nha.

Theo báo cáo ngày 14 tháng 9 của công ty điều tra blockchain Chainalysis, kể từ năm 2016, tin tặc Triều Tiên đã đánh cắp khoảng 3.5 tỷ USD từ các dự án tiền điện tử.

Vào tháng 9 năm 2022, công ty an ninh mạng SentinelOne đã cảnh báo về một vụ lừa đảo việc làm giả mạo trên LinkedIn, cung cấp cho các nạn nhân tiềm năng một công việc tại Crypto.com như một phần của chiến dịch có tên là “Chiến dịch công việc trong mơ”.

Trong khi đó, Liên Hợp Quốc đang cố gắng hạn chế các chiến thuật tội phạm mạng của Triều Tiên ở cấp độ quốc tế – vì người ta hiểu rằng Triều Tiên đang sử dụng số tiền đánh cắp được để hỗ trợ chương trình tên lửa hạt nhân của mình.

Tin Tức Bitcoin tổng hợp.