Những mánh khóe lừa đảo tiền điện tử, hack và khai thác mới nhất cùng cách bạn có thể tránh xa: Crypto-Sec

Lừa đảo AI mới nhắm mục tiêu vào Holder XRP

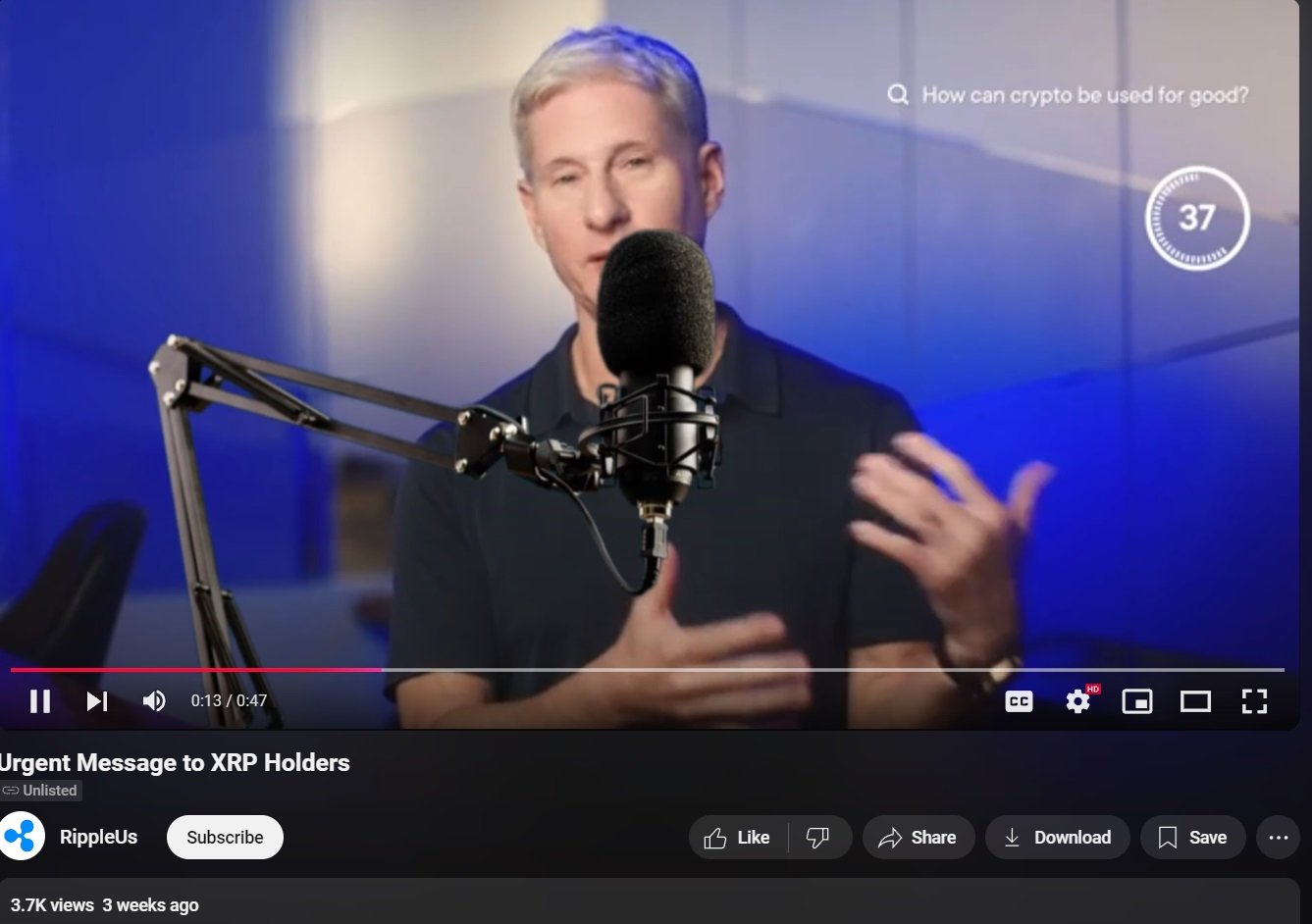

Một video mới được tạo ra bởi trí tuệ nhân tạo đang lan truyền trên YouTube. Khả năng đây là một trò lừa đảo, tương tự một video trước đó nổi bật với Elon Musk do AI tạo ra, nhưng bây giờ là Chris Larsen, đồng sáng lập của Ripple.

Nhạc nền kịch tính vang lên xuyên suốt video khi “Larsen giả” tuyên bố, “Hôm nay là một ngày quan trọng cho tất cả những ai nắm giữ XRP.”

Ông ta khẳng định rằng thay vì đốt 150 triệu XRP như Ripple thường làm hàng năm, công ty đang “trả lại toàn bộ.”

Theo bản sao video được thấy bởi TinTucBitcoin, mỗi Holder XRP có thể nhân đôi số lượng họ đang có bằng cách truy cập vào website. Người xem được khuyến khích truy cập vào trang web để không bỏ lỡ cơ hội “lịch sử” này.

Video do AI tạo ra về Chris Larsen. Nguồn: RippleUs.

Video được đăng tải trên một trang không công khai, nên nó sẽ không xuất hiện trong các tìm kiếm. Điều này ngụ ý rằng kênh có thể đang gửi liên kết đến qua email hoặc các phương tiện riêng tư tương đối, nhằm ngăn ngừa video bị YouTube phát hiện và gỡ bỏ.

Những email này có khả năng chứa một URL website cùng một địa chỉ XRP Ledger nơi nạn nhân được yêu cầu gửi tiền, và cuối cùng là mất chúng mãi mãi. Tuy nhiên, TinTucBitcoin không thể xác định website hoặc địa chỉ đang được sử dụng.

Video lừa đảo do AI tạo ra đang trở thành vấn đề ngày càng tăng trong không gian tiền điện tử. Một video tương tự với Elon Musk do AI tạo ra đã được chiếu tại hội nghị Bitcoin 2024, và nạn nhân đã mất hơn 79.000 USD tiền điện tử bởi điều này.

Cách lừa đảo này đã trở nên quá quen thuộc, và sự tồn tại của các video này ngụ ý rằng những kẻ lừa đảo có thể đã từ bỏ chủ đề Elon Musk, chuyển sang các nhân vật nổi tiếng khác trong không gian tiền điện tử.

Mưu đồ lừa đảo của tuần: Nhà giao dịch với 10x lợi nhuận mất hết vì ‘chuyển tiền’

Vào ngày 14 tháng 10, một nhà giao dịch đã mất hơn 300.000 USD giá trị của memecoin MicroStrategy 2100 (MSTR2100) trong một cuộc tấn công phishing sau khi đã tích lũy hơn 10x lợi nhuận chưa thực hiện.

Nạn nhân đã ký một giao dịch chuyển tiền của họ đến kẻ tấn công được biết đến trên Etherscan với tên gọi “Fake_Phishing607855.” Do tài khoản nhận là một kẻ lừa đảo đã biết, người gửi có thể không hiểu họ đang ký vào điều gì.

Chỉ năm ngày trước cuộc tấn công, vào ngày 8 tháng 10, nhà giao dịch đã mua 335.468 Token MSTR2100 từ sàn giao dịch tiền điện tử Uniswap với 17.104 USD, tại mức giá trung bình khoảng 0,05 USD mỗi coin. Sau đó, bắt đầu từ ngày 10 tháng 10, đồng tiền này bắt đầu tăng vọt. Nó đạt mức cao nhất mọi thời đại là 1,58 USD vào ngày 13 tháng 10 trước khi giảm xuống dưới 1,00 USD vào ngày hôm sau.

Biểu đồ giá MSTR2100, ngày 8 tháng 10—ngày 14 tháng 10. Nguồn: CoinMarketCap.

Tại thời điểm xảy ra cuộc tấn công, 7:20 sáng UTC ngày 14 tháng 10, MSTR2100 có giá trị khoảng 0,56 USD mỗi coin, khiến số coin của nhà giao dịch có giá trị hơn 188.000 USD, theo dữ liệu blockchain. Điều này có nghĩa là lợi nhuận chưa thực hiện của nhà giao dịch hơn 170.000 USD, đại diện cho mức lợi nhuận hơn 10 lần.

Đáng tiếc thay, nhà giao dịch không bao giờ có cơ hội để thu lời từ giao dịch. Trước khi có thể đóng lệnh thành công, họ đã chuyển toàn bộ số coin của mình đến một tài khoản phishing giả mạo.

Nền tảng phân tích blockchain Scam Sniffer đã phát hiện giao dịch đáng ngờ này và báo cáo trên X.

Nguồn: Scam Sniffer.

Scam Sniffer không phỏng đoán về phương pháp chính xác mà kẻ tấn công đã dùng để đánh lừa nhà giao dịch. Tuy nhiên, các trò lừa đảo phishing thường dựa vào các trang web giả mạo để tạo trải nghiệm giống như các ứng dụng đáng tin cậy.

Nạn nhân thường xuyên sử dụng Uniswap, nên có thể đã rơi vào phiên bản giả mạo của sàn này. Nếu đúng như vậy, ứng dụng giả mạo có thể đã giả vờ cung cấp giao dịch đổi tiền trong khi thực tế nó đang yêu cầu người dùng ký một lệnh chuyển tiền đơn giản.

Người dùng thường có thể tránh khỏi các cuộc tấn công phishing bằng cách kiểm tra cẩn thận các giao dịch trước khi xác nhận chúng.

Internet Archive tiết lộ 31 triệu mật khẩu

Người dùng tiền điện tử có tài khoản đăng ký trên Internet Archive có thể muốn xem lại mật khẩu mà họ đã sử dụng và cẩn thận hơn với những email giả mạo từ trang web.

Theo một bản báo cáo ngày 20 tháng 10 từ NPR, tin tặc đã xâm nhập vào máy chủ Internet Archive và đánh cắp dữ liệu liên quan đến 31 triệu tài khoản người dùng, bao gồm email và “mật khẩu mã hóa” hoặc hash mật khẩu của mỗi người dùng.

Người dùng bị ảnh hưởng trong vụ xâm phạm dữ liệu có thể sẽ trở thành mục tiêu cho các cuộc tấn công phishing bằng email trong tương lai gần, vì những kẻ lừa đảo giờ đây biết rằng những người này có hứng thú với Internet Archive. Ngoài ra, kẻ tấn công có thể dùng phần mềm crack hash trên các hash bị đánh cắp, điều này có thể tiết lộ mật khẩu ở dạng văn bản của người dùng.

Internet Archive yêu cầu người dùng thay đổi mật khẩu để kẻ tấn công không thể truy cập vào tài khoản của họ. Tuy nhiên, nếu một người dùng vô tình sử dụng cùng một mật khẩu trên cả Internet Archive và một sàn giao dịch tiền điện tử, sàn giao dịch có thể đối mặt với nguy cơ truy cập trái phép.

Theo một bài blog đăng ngày 17 tháng 10 từ Internet Archive, bọn tấn công cũng đã “xâm hại giao diện” javascript của trang web. Điều này buộc đội ngũ “tạm dừng hoạt động trang để nâng cấp và cải thiện bảo mật của chúng tôi.”

Đến ngày 21 tháng 10, hai trong số các dịch vụ của trang đã nối lại: Wayback Machine và Archive-It. Ngoài ra, blog của trang cũng hoạt động bình thường. Tuy nhiên, tất cả các dịch vụ khác của trang vẫn bị đóng cửa, bao gồm stream video và âm thanh, mượn ebook từ thư viện mở, và các chức năng khác.

Thông báo về khả năng truy cập dịch vụ. Nguồn: Internet Archive.

Các vụ xâm phạm mật khẩu như thế này tiếp tục đặt ra mối đe dọa đối với người dùng tiền điện tử và người dùng web nói chung. Ngành công nghiệp web đang nỗ lực thay thế mật khẩu bằng các khóa pas mà dựa trên mật mã công khai-riêng tư và hoạt động tương tự như một ví tiền điện tử. Tuy nhiên, chuyển đổi này chỉ đang ở giai đoạn đầu.

Vì mối đe dọa của xâm phạm mật khẩu, một số người dùng đã sử dụng trình quản lý mật khẩu để bảo vệ mật khẩu của họ. Tuy nhiên, các hệ thống này cũng có thể bị xâm phạm, như đã xảy ra với LastPass vào năm 2022.