Tiến sĩ XinXin Fan, người đứng đầu bộ phận mật mã tại IoTeX, gần đây đã đồng tác giả một bài báo nghiên cứu có tựa đề “Hỗ trợ Di cư Mượt mà Đến Bảo mật Hậu Lượng tử cho Ethereum. Bài báo nghiên cứu này đã nhận được giải thưởng Bài báo Xuất sắc từ Hội nghị Quốc tế về Blockchain năm 2024, và lập luận rằng công nghệ băm không tri thức là phương pháp thân thiện nhất với người dùng để bảo vệ an toàn lượng tử cho mạng lưới Ethereum và các hệ thống mật mã tương tự.

Trong một cuộc phỏng vấn với TinTucBitcoin, Tiến sĩ Fan giải thích rằng các thuật toán chữ ký số đường cong elip (ECDSA) được sử dụng trong các hệ thống blockchain hiện tại để xác nhận giao dịch đang dễ bị tổn thương trước lượng tử. Tuy nhiên, sự dễ bị tổn thương này có thể được giải quyết bằng cách kèm theo một bằng chứng không tri thức dựa trên băm — chẳng hạn như lập luận minh bạch mở rộng không tri thức (ZK-Stark) — cho mỗi giao dịch.

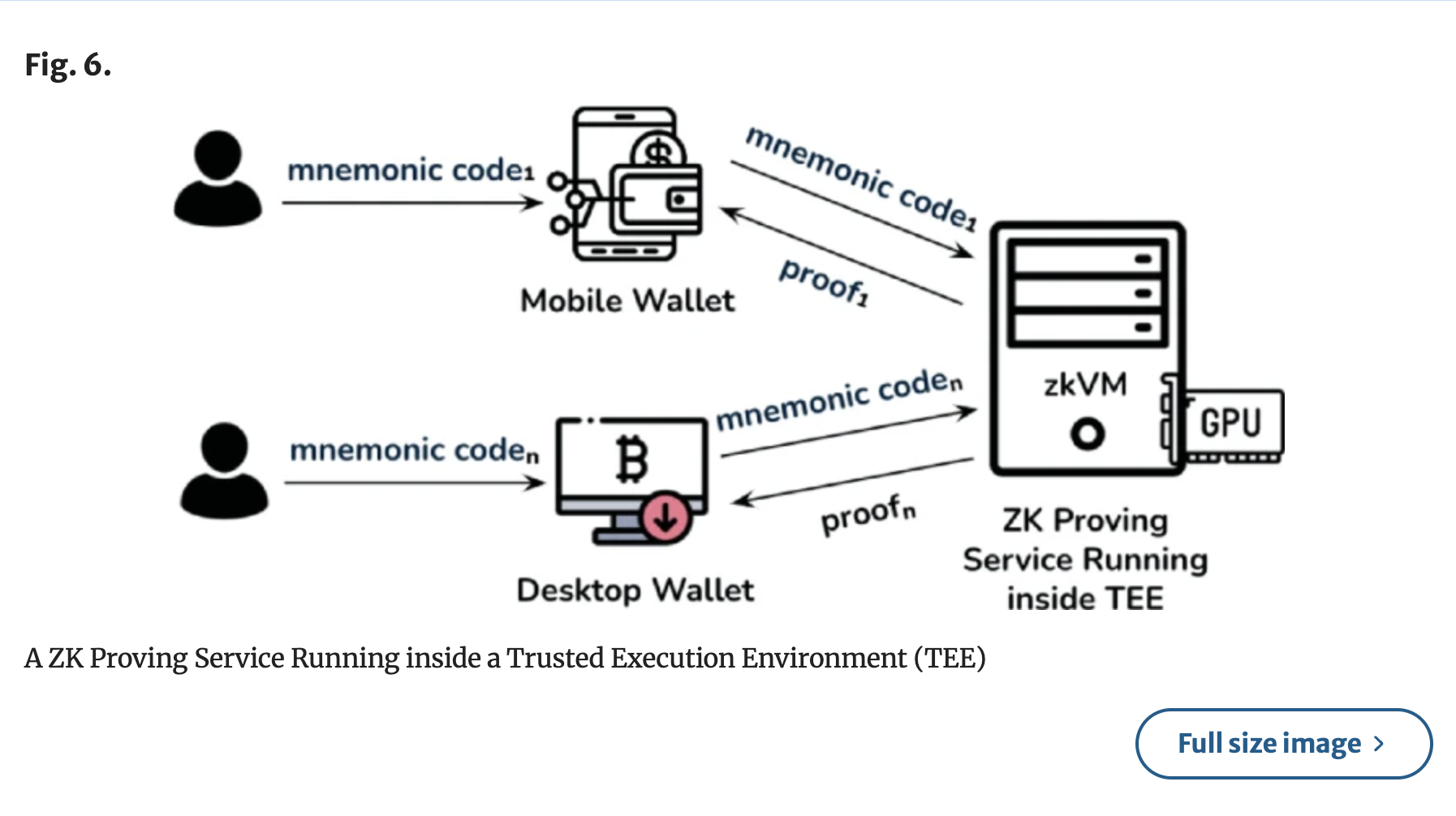

Nhà nghiên cứu cho biết phương pháp này cũng đảm bảo sự chuyển đổi mượt mà nhất cho người dùng — tránh những sự phức tạp của các phương pháp đề xuất kháng lượng tử khác. “Cách mà chúng tôi thực hiện điều này cho phép người dùng sử dụng ví hiện tại của mình, tuy nhiên, chúng tôi đính kèm mỗi giao dịch với một bằng chứng không tri thức an toàn trước lượng tử,” Tiến sĩ Fan chia sẻ.

“Chúng ta cần cân nhắc cả khía cạnh bảo mật và khả năng sử dụng,” Tiến sĩ Fan tiếp tục. Nhà nghiên cứu nhấn mạnh rằng cân bằng trải nghiệm người dùng với nhu cầu bảo mật là yếu tố then chốt để đảm bảo một quá trình chuyển đổi kịp thời sang các tiêu chuẩn hậu lượng tử.

Một mô hình của dịch vụ chứng minh ZK được mô tả trong bài viết của Tiến sĩ Fan. Nguồn: Springer Nature

Nỗi sợ lượng tử năm 2024

Một quá trình chuyển đổi nhẹ nhàng đến bảo mật hậu lượng tử cho người dùng cuối là điều tối quan trọng, khi Viện Tiêu chuẩn và Công nghệ Quốc gia (NIST) gần đây đã công bố thời hạn cứng nhắc đầu tiên cho các hệ thống cũ để di cư sang các tiêu chuẩn chữ ký hậu lượng tử — khuyến cáo các tổ chức áp dụng các biện pháp kháng lượng tử trước năm 2035.

Vào tháng 10 năm 2024, một báo cáo từ South Morning China Post tuyên bố rằng các nhà nghiên cứu tại Đại học Thượng Hải đã thành công xâm nhập các thuật toán mật mã bằng máy tính lượng tử.

Tuy nhiên, một phân tích của YouTuber “Mental Outlaw” sau đó tiết lộ rằng máy tính lượng tử được sử dụng trong thí nghiệm chỉ phá mã khóa 22-bit. Về mặt bối cảnh, các tiêu chuẩn mã hóa hiện đại sử dụng khóa dài từ 2.048 đến 4.096 bit — có nghĩa là máy tính lượng tử vẫn chưa phá vỡ các tiêu chuẩn mã hóa.

Các nhà nghiên cứu khác cũng đồng ý rằng mối đe dọa từ máy tính lượng tử đang bị thổi phồng vào thời điểm này do sự khác biệt rõ rệt giữa khả năng hiện tại của máy tính lượng tử để phân tích số và độ dài của các khóa mã hóa hiện đại.